У цій статті ви дізнаєтеся про нову загрозу для власників криптовалют – троянце-кліпер, який краде монети, замінюючи адреси гаманців у буфері обміну. Цей зловред поширюється під виглядом популярного браузера Tor, який використовується для анонімного серфінгу в інтернеті. Ми розповімо, як працює цей троянець, які валюти перебувають під загрозою та як захистити свої активи від крадіжки.

Зловмисники навчилися замінювати вміст буфера обміну понад 10 років тому. Все почалося з банківських троянів, які атакували користувачів певних банків і замінювали номер рахунку жертви, скопійований у буфер обміну. Тому в 2013 році команда CERT Polska опублікувала звіт, в якому попередила клієнтів польських банків про цю загрозу.

Однак, щоб атака була успішною, зловмисник повинен мати можливість ідентифікувати конкретне середовище онлайн-банкінгу, яке використовує жертва. Крім того, інші банківські реквізити (такі як SWIFT-код, відділення тощо) мають збігатися з обліковим записом злочинців, щоб переказ відбувся. Перехід до глобальних, нейтральних до постачальників технологій, таких як криптогаманці, значно полегшив роботу зловмисників.

Крім того, коли вартість криптовалют почала значно зростати, цифрова валюта стала прибутковою метою. Потім ми виявили перші атаки на власників криптовалют шляхом заміни вмісту буфера обміну. Зловмисники використовували той самий шкідливий код для створення різних шкідливих програм. Наші рішення виявляють кілька рядків за допомогою спільного рішення – Generic.ClipBanker.

Незважаючи на те, що атаки на перевизначення буфера обміну прості, вони набагато небезпечніші, ніж здається на перший погляд. Не тільки тому, що вкрадені кошти важко повернути, а й тому, що атаки абсолютно непомітні для звичайних користувачів. Подумайте про це: для досягнення мети більшості шкідливих програм потрібен канал зв’язку між оператором і системою жертви. Бекдору потрібен канал керування, трояну-шпигуну потрібен канал для передачі вкрадених даних, а майнеру криптовалют також потрібне підключення до мережі. Існує дуже мало шкідливих програм, які є повністю самодостатніми та не потребують підключення до Інтернету, але це найнебезпечніші.

Це зловмисне програмне забезпечення, що самовідтворюється, як-от деструктивні віруси та мережеві хробаки, програми-вимагачі, які шифрують локальні файли, тощо. Хоча хробаки та віруси не підключаються до командного сервера, вони створюють інтенсивний мережевий трафік або збільшують навантаження на процесор або оперативну пам’ять. . Робота шифру не менш примітна. Clippers, з іншого боку, можуть залишатися анонімними роками: ви не помітите жодної мережевої активності чи інших ознак їх присутності у вашій системі, доки вони не змінять адресу гаманця.

Ще одним важливим фактором є вміння визначати шкідливі навантаження. Більшість зловмисних програм можна виявити шляхом зіставлення IP-адрес, доменів і асоціацій, що використовуються з відомою шкідливою інфраструктурою, або шляхом автоматичного запуску зловмисних корисних навантажень. Clippers не запускають шкідливі корисні навантаження, доки не буде виконана зовнішня умова – копіювання даних певного формату в буфер обміну. Це значно зменшує ймовірність виявлення нових шкідливих програм за допомогою автоматичного сканування ізольованого програмного середовища.

Деякі з останніх модифікацій кліпперів розповсюджуються під виглядом браузера Tor, який використовується для доступу до тіньового інтернету через протокол Onion або так звану мережу Tor. Ми пов’язуємо це з блокуванням проекту Tor у Росії наприкінці 2021 року, про яке повідомила команда його розробників. За їхніми словами, у 2021 році Росія була другою країною за кількістю користувачів браузера Tor: щодня через нього підключалося понад 300 000 осіб, що становить 15% від загальної кількості користувачів Tor. Розробники проекту закликали допомогти російським користувачам і надалі використовувати цю мережу в обхід заборони.

Їх почули творці шкідливого програмного забезпечення, які почали розповсюджувати серед російськомовних користувачів установники браузера Tor з троянцем усередині. Перші зразки з’явилися вже у грудні 2021 року, проте лише з серпня 2022-го російський інтернет-простір захлеснула масова хвиля атак із використанням шкідливих файлів torbrowser_ru.exe. Заражені інсталятори імітували версії браузера Tor з розширеним мовним пакетом, що включає російську мову, що можна зрозуміти з назви файлу.

Ми виявили сотні схожих установників, які поводилися за одним і тим самим сценарієм.

Жертва завантажує заражений файл torbrowser.exe зі стороннього ресурсу, і запускає його, вважаючи, що встановлює браузер Tor. Шкідливий установник являє собою RAR SFX-архів, що саморозпаковується, не захищений цифровим підписом.

Оригінальний установник torbrowser.exe з дійсним цифровим підписом Tor Project;

Інструмент командного рядка з довільним ім’ям для розпакування архіву;

Захищений випадковим паролем архів RAR.

Щоб не викликати підозри, SFX-архів запускає оригінальний установник torbrowser.exe, а разом з ним – інструмент для розпакування захищеного паролем RAR-архіву. Пароль дозволяє уникнути виявлення антивірусним рішенням за допомогою статичного сигнатурного аналізу, але не запобігає виявленню в пісочниці.

Пароль та шлях вилучення архіву містяться у троянізованому файлі torbrowser.exe. Їх можна з’ясувати за допомогою ручного аналізу. Шкідливий файл впроваджується в одну з підпапок директорії AppData активного користувача, запускає новий процес та прописує себе в автозавантаження. Для маскування зловред використовує значок популярної програми, наприклад uTorrent.

Інсталятор підводить вимикач до пристрою в пасивному режимі і ні за що не прикидається.

Enigma 4.0 використовується для захисту від шкідливих програм, що ускладнює аналіз. Enigma — це програмний інструмент для захисту бізнес-додатків. Автор шкідливого ПЗ міг використати зламану версію без інформації про ліцензію. Однак ми змогли отримати серійний номер системного диска зловмисника зі зразка зловмисного програмного забезпечення. Ми залишимо його тут, якщо це чи інше зловмисне програмне забезпечення від того самого розробника потрапить до правоохоронних органів: 9061E43A.

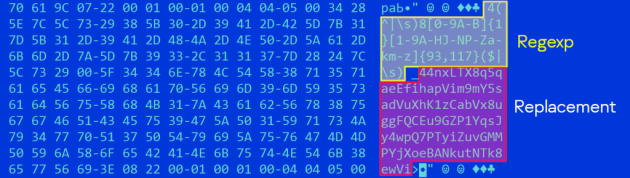

Принцип роботи цього шкідника досить простий: він інтегрується в ланцюжок програм, яким дозволено переглядати буфер обміну Windows і отримувати сповіщення про зміну скопійованих в нього даних. Якщо кеш містить текст, зловмисне програмне забезпечення перевіряє його за допомогою набору вбудованих регулярних виразів. Якщо збіг знайдено, програма замінить текст випадково вибраною адресою з поданого списку.

bc1[a-zA-HJ-NP-Z0-9]{35,99}($|\s) — Bitcoin

(^|\s)[3]{1}[a-km-zA-HJ-NP-Z1-9]{25,34}($|\s) — Litecoin/Bitcoin Legacy

(^|\s)D[5-9A-HJ-NP-U]{1}[1-9A-HJ-NP-Za-km-z]{32}($|\s) — Dogecoin

(^|\s)0x[A-Fa-f0-9]{40}($|\s) — ERC-20 (т. е. Ethereum, Tether, Ripple и др.)

(^|\s)[LM]{1}[a-km-zA-HJ-NP-Z1-9]{25,34}($|\s) — Litecoin Legacy

((^|\s)ltc1[a-zA-HJ-NP-Z0-9]{35,99}($|\s) — Litecoin

(^|\s)8[0-9A-B]{1}[1-9A-HJ-NP-Za-km-z]{93,117}($|\s) — Monero

(^|\s)4[0-9A-B]{1}[1-9A-HJ-NP-Za-km-z]{93,117}($|\s) — Monero

Кожен зразок містить тисячі можливих адрес біткойн-гаманців для заміни. Внести їх у список заборонених або відстежити крадіжку стає досить складно. Однак у нас є всі ці адреси, і ми поділимося ними з дослідниками кіберзагроз у додатку до цієї статті.

Автори зловреда залишили у ньому можливість відключити його — для цього використовується спеціальна комбінація клавіш (Ctrl+Alt+F10). При натисканні цих клавіш шкідлива програма відключає перехоплення даних буфера обміну та завершує свою роботу. Ймовірно, ця комбінація була потрібна для того, щоб відключати зловреда на етапі тестування.

З приблизно 16 000 випадків виявлення шкідливого установника Tor більша частина була зареєстрована в Росії та Східній Європі. Загалом ця загроза торкнулася 52 країн у всьому світі. За нашими даними, атаки торкнулися насамперед наступних 10 країн:

Росія

Україна

США

Німеччина

Узбекистан

Білорусь

Китай

Нідерланди

Великобританія

Франція

Варто зазначити, що бачимо лише малу частину всієї картини. Загальна кількість заражень може бути в десятки разів вищою.

Щоб проаналізувати наслідки, ми зібрали сотні відомих шкідливих зразків, зняли з них захист Enigma та витягли адреси, де зловмисне програмне забезпечення перезаписує дані користувача. Ми вивчили відповідні блокчейни та підрахували кількість криптовалюти, переведеної на ці гаманці. Ми припускаємо, що всі кошти надходять від постраждалих користувачів. Таким чином ми обчислюємо загальну шкоду, завдану розробником шкідливого ПЗ.

Сервіс Monero використовує передові технології безпеки та анонімізує дані транзакцій. Тому ми не можемо отримати інформацію про суму, перераховану з публічного реєстру, але ми впевнені, що ця сума є незначною порівняно з даними про біткойн.

Ми також вважаємо, що користувачі насправді страждають більше, оскільки ми розслідуємо лише атаки людей, які встановлюють шкідливий браузер Tor. В інших кампаніях зловмисники можуть атакувати інші гаманці, використовувати інші програми як прикриття та надсилати зловмисне програмне забезпечення на пристрої жертв іншими способами.

Основна помилка більшості жертв цього шкідника – завантаження інсталятора Tor-браузера зі стороннього ресурсу. Нам не вдалося знайти сайт, з якого можна завантажити цей файл. Швидше за все, він поширюється через торент або інші завантажувачі додатків. Установники, завантажені з офіційного сайту Tor Project, не містять ознак шкідливого навантаження, а їхня справжність підтверджується цифровим підписом. Завантажуйте програмне забезпечення лише з надійних, довірених джерел, щоб залишатися в безпеці.

Навіть якщо ви випадково завантажуєте шкідливий файл під виглядом невинного, якісне захисне рішення або сервіс VirusTotal допоможуть виявити загрозу. Хоч би як шкідливий маскувався, рано чи пізно його виявлять — це лише питання часу.

Ви можете перевірити, чи не ховаються на вашому пристрої програми цього класу, використовуючи Блокнот. Скопіюйте наступну «адресу біткойн-гаманця» в Блокнот або наберіть її самостійно: bc1heymalwarehowaboutyoureplacethisaddress.

Тепер натисніть Ctrl+C та Ctrl+V. Якщо адреса змінилася, у вашій системі напевно ховається зловред, який змінює вміст буфера обміну. Небезпечно працювати на такому пристрої. Ми рекомендуємо здійснити повну перевірку системи за допомогою захисного рішення. Однак якщо ви хочете бути впевненим у безпеці вашої системи, після зараження її доведеться перевстановити.

Залишайтеся в безпеці і не давайте шахраям шансів дістатися свого криптогаманця.