Понад 4 000 завантажень та десятки заражених розробників — Північна Корея знов атакує. Через фейкові “тестові завдання” на посади в ІТ та npm-пакети зі шкідливим кодом хакери здобувають повний контроль над системами жертв.

Дослідники з Socket Threat Research виявили нову хвилю атак, у якій Північна Корея (DPRK) застосовує платформу npm для поширення бекдорів і інфостілерів. Цього разу мова про 35 шкідливих пакетів, які було завантажено понад 4 000 разів. Частина з них — це тайпосквотинг або підробка під популярні бібліотеки:

* react-plaid-sdk, reactbootstraps, vite-loader-svg

* node-orm-mongoose, chalk-config,

*-logger

* framer-motion-ext, nextjs-insight

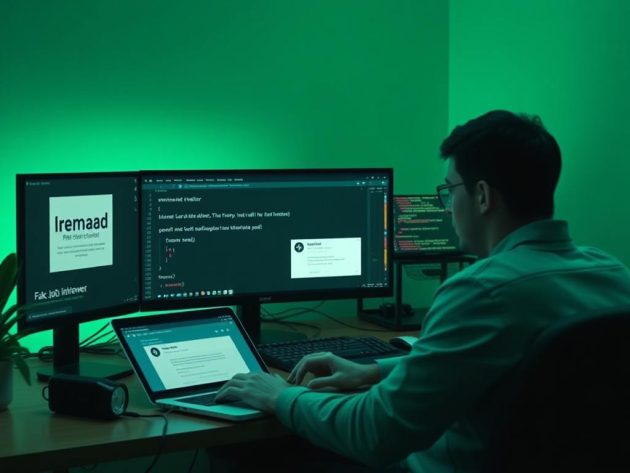

Кампанія отримала назву Contagious Interview: розробникам надсилають пропозиції від імені “рекрутерів” з LinkedIn, які пропонують пройти тестове завдання. Документ із завданням відкриває доступ до репозиторіїв на Bitbucket, де вже міститься шкідливий код.

Після запуску шкідливого пакета активується HexEval Loader, який передає інформацію на C2-сервер і запускає наступну фазу — BeaverTail. Цей інфостілер викрадає дані браузера, кукі та криптогаманці. Потім підключається InvisibleFerret — бекдор, що дає повний контроль над машиною. Завершує цикл кейлогер, який записує кожне натискання клавіші та передає дані зловмисникам.

Північна Корея активно застосовує соціальну інженерію, маскуючись під легітимні компанії, щоб здобути доступ до систем через самих розробників. Ще в березні група Lazarus поширювала схожі пакети через npm. Ці атаки доводять: навіть просте «тестове» завдання може стати пасткою, якщо код виконують на “живій” системі, а не в контейнері чи віртуальній машині.

Ніколи не запускайте сторонній код поза ізольованим середовищем. Особливо якщо він надійшов у рамках неочікуваної пропозиції роботи. Протидія таким атакам — це не лише антивіруси, а й культура безпеки серед розробників.