Бажаєте вивчити найновіші методи та техніки, такі як Browser Pivoting та SSH-сесії, для забезпечення ефективності та проникнення в кіберпростір? Наш посібник з CobaltStrike надає детальну інформацію та навчання з цих ключових аспектів, щоб допомогти вам розширити свої можливості в галузі кібербезпеки. У нашому посібнику з CobaltStrike ми зосередимося на Browser Pivoting та SSH-сесіях – техніках, які дозволяють вам обходити обмеження та отримувати доступ до систем з високим рівнем безпеки. Ви дізнаєтеся, як ефективно маневрувати через браузери та встановлювати SSH-сесії для отримання контролю над цільовими системами. Наш посібник пропонує практичні приклади, пояснення та крок за кроком інструкції, як використовувати Browser Pivoting та SSH-сесії в CobaltStrike. Ви навчитесь проникати через веб-браузери та встановлювати безпечні SSH-з’єднання для взаємодії з цільовими системами, збільшуючи свою ефективність та можливості.

Завдяки нашому посібнику з CobaltStrike, ви отримаєте необхідні знання та навички, щоб успішно використовувати Browser Pivoting та SSH-сесії для проникнення та взаємодії з інформаційними системами. Посібник допоможе вам розширити ваші навички в галузі кібербезпеки та забезпечити надійний захист в цифровому світі. Отримайте доступ до посібника з CobaltStrike вже сьогодні та поглибіть свої знання в області Browser Pivoting та SSH-сесій для досягнення високої ефективності в кібербезпеці та розширення можливостей проникнення в інформаційні системи. Ви дізнаєтеся, як з використанням Browser Pivoting маневрувати через веб-браузери, використовуючи їх як точку входу до цільових систем і розширюючи свою присутність та контроль. Крім того, ви будете вивчати SSH-сесії і навчитеся ефективно встановлювати захищені канали зв’язку, що дозволить вам взаємодіяти з цільовими системами з мінімальним ризиком виявлення.

Шкідливе програмне забезпечення, таке як Zeus та його варіанти, вводиться в браузер користувача для крадіжки банківської інформації. Це атака “людина в браузері”. Він називається так тому, що зловмисник вводить шкідливе програмне забезпечення в браузер користувача.

Шкідливе програмне забезпечення з технікою “людина в браузері” використовує два підходи для крадіжки банківської інформації. Вони або перехоплюють дані форми, коли вони надсилаються на сервер. Наприклад, шкідливе програмне забезпечення може підключати PR_Write до Firefox для перехоплення даних HTTP POS T, що надсилаються до Firefox. Або вони впроваджують JavaScript на певні веб-сторінки щоб обдурити користувача, змусивши його думати, що сайт запитує інформацію, яка насправді потрібна зловмиснику.

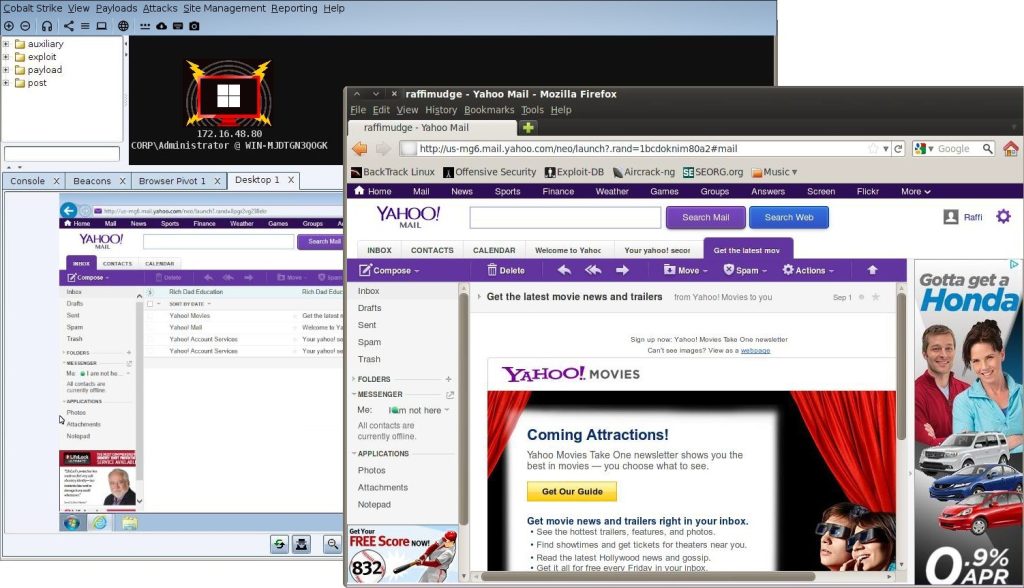

Cobalt Strike забезпечує третій підхід до атак “людина в браузері”. Це дозволяє зловмиснику перехоплювати аутентифіковані веб-сесії – кожен з них. Як тільки користувач відвідує сайт, зловмисник може попросити браузер користувача виконати запити від його імені. Коли браузер користувача виконує запит, він автоматично повторно автентифікується на будь-якому сайті, на який користувач вже увійшов. Я називаю це Browser Pivoting – тому що зловмисник виконує поворот свого браузера через браузер скомпрометованого користувача.

Функція повороту браузера Cobalt Strike для Internet Explorer вводить HTTP-проксі в браузер скомпрометованого користувача. Не плутайте це зі зміною налаштувань проксі-сервера користувача. Цей проксі-сервер ніяк не впливає на те, як користувач потрапляє на сайт. Швидше, цей проксі-сервер доступний зловмиснику. Всі запити, що проходять через нього, виконуються браузером користувача.

Щоб налаштувати зведення браузера, перейдіть до [маяк] -> Explore -> BrowserPivot. Виберіть екземпляр Internet Explorer, у який потрібно вбудувати. Також можна вирішити, до якого порту прив’язати проксі-сервер для зведення браузера.

Майте на увазі, що процес, в який ви вбудовуєтеся, має важливе значення. Вбудовування в Internet Explorer успадковує автентифіковані веб-сеанси користувача. Сучасні версії Internet Explorer створюють кожну вкладку в окремому процесі. Якщо об’єкт використовує сучасну версію браузера Internet Explorer, потрібно реалізувати процес, пов’язаний із відкритою вкладкою, щоб успадкувати стан сеансу. Процес якої вкладки не має значення (дочірні вкладки поділяють стан сеансу).

Визначте процеси вкладки Internet Explorer, переглянувши значення PPID у діалоговому вікні Конфігурація зведення браузера.

Якщо PPID посилається на iexplore.exe, процес пов’язаний із вкладкою. Cobalt Strike покаже галочку поруч з процесами, які, на його думку, повинні бути інфільтровані.

Після налаштування зведення браузера налаштуйте свій веб-браузер на використання проксі-сервера для зведення браузера. Пам’ятайте, що сервер для Cobalt Strike’s Browser Pivoting — це HTTP-проксі-сервер.

Ви можете переглядати веб-сторінки під ім’ям цільового користувача після запуску зведення браузера. Майте на увазі, що проксі-сервер для зведення браузера надасть свій сертифікат SSL для сайтів, які ви відвідуєте з підтримкою SSL. Це необхідно для того, щоб технологія працювала.

Проксі-сервер для зведення браузера попросить вас додати хост до надійного сховища даних вашого браузера, коли він виявить помилку SSL. Додайте ці хости до списку затверджених хостів і натисніть кнопку оновити, щоб дозволити сайтам, захищеним SSL, завантажуватися належним чином.

Якщо ваш браузер прикріплює сертифікат цільового сайту, ви можете виявити, що неможливо змусити браузер прийняти сертифікат проксі-сервера SSL. Це дуже неприємно. Одним із варіантів є використання іншого браузера. Браузер Chromium з відкритим кодом має опцію командного рядка, щоб ігнорувати всі помилки сертифіката. Це ідеально підходить для використання функції зведення браузера:

chromium --ignore-certificate-errors --proxy-server=[хост]:[порт]

Наведена вище команда доступна в View -> Proxy Pivots. Виділіть запис проксі-сервера HTTP і натисніть кнопку Тунель. Щоб вимкнути зведення проксі-сервера браузера, введіть browserpivot stop у консолі Маяк.

Вам потрібно буде повторно підключитися до проксі-сервера для зведення браузера, якщо користувач закриє вкладку, з якою ви працюєте. Вкладка Зведення браузера попередить вас, якщо не вдається підключитися до проксі-сервера у вашому браузері.

ПРИМІТКА: OpenJDK 11 має помилку в реалізації TLS, яка викликає ERR_SSL_PROTOCOL_ERROR (Chrome/Chromium) і SSL_ERROR_RX_RECORD_TOO_LONG (Firefox) при взаємодії з сайтами https://. Якщо ви зіткнулися з цими помилками – знижуйте версію вашого командного сервера до Oracle Java 1.8 або OpenJDK 10.

Браузер Internet Explorer делегує всі зв’язки бібліотеці WinINet. Ця бібліотека, яку може використовувати будь-яка програма, управляє файлами cookie, сеанси SSL і аутентифікація сервера для своїх користувачів. Зведення браузера Сobalt Strike використовує той факт, що WinINet прозоро управляє аутентифікацією і повторною аутентифікацією для кожного процесу.

Вбудовуючи технологію перевороту браузера Cobalt Strike в екземпляр Internet Explorer користувача, ви отримуєте цю прозору повторну автентифікацію для безкоштовного використання.

Поворот, для цілей цього посібника, стосується перетворення скомпрометованої системи на точку входу для інших атак та інструментів. Маяк надає кілька варіантів повороту. Для кожного з цих варіантів вам потрібно переконатися, що ваш маяк знаходиться в мережі. Інтерактивний режим – це коли маяк реєструється кілька разів на секунду. Використовуйте команду sleep 0, щоб розмістити маяк в Інтернеті.

Проксі SOCKS

Перейдіть до [маяк] -> Pivoting -> SOCKS Server, щоб налаштувати проксі-сервер SOCKS4 або SOCKS5 на вашому C&C сервері. Або використовуйте socks 8080, щоб налаштувати проксі-сервер SOCKS на порт 8080 (або будь-який інший порт на ваш вибір).

Всі з’єднання, що проходять через ці сервери SOCKS, перетворюються в завдання підключення, читання, запису та закриття завдань для виконання відповідним маяком. Ви можете створити тунель за допомогою SOCKS через будь-який тип маяка (навіть SMB Beacon).

Канал даних HTTP для маяка є найбільш підходящим для звороту. Якщо потрібно переспрямувати трафік через DNS, використовуйте режим взаємодії записів TXT DNS.

Використовуйте socks [порт] [socks4 | socks5] [enableNoAuth | disableNoAuth] [user] [пароль] [enableLogging | disableLogging], щоб запустити сервер SOCKS4a (за замовчуванням, якщо не вказано версію сервера) або SOCKS5 на вказаному порту. Цей сервер буде ретранслювати з’єднання через цей маяк.

Сервери SOCKS5 можуть бути налаштовані з підтримкою NoAuth (за замовчуванням), автентифікацією імені користувача/пароля та деяким додатковим режимом журналювання.

Сервери SOCKS5 наразі не підтримують автентифікацію GSSAPI та IPV6. Щоб переглянути сервери SOCKS, які наразі настроєно, перейдіть до розділу Переглянути -> Proxy Pivots. Використовуйте socks stop, щоб зупинити сервери SOCKS та перервати існуючі з’єднання. Трафік не буде передаватися під час сну маяка. Щоб зменшити затримку, змініть час сну за допомогою команди sleep.

Проксі-ланцюги

Інструмент proxychains змушує сторонню програму використовувати вказаний вами проксі-сервер SOCKS. Ви можете використовувати проксі-ланцюги, щоб змусити сторони використовувати сервер SOCKS Cobalt Strike. Щоб дізнатися більше про proxychains, відвідайте: http://proxychains.sourceforge.net/.

Метасплойт

Ви також можете тунельувати експлойти та модулі фреймворку Metasploit за допомогою

Маяк. Створіть проксі-сервер Beacon SOCKS (як описано вище) і вставте наступне в консоль Metasploit фреймворка:

setg Proxies socks4:<IP командного сервера>:<порт прокси> setg ReverseAllowProxy true

Ці команди доручать фреймворку Metasploit застосувати вашу опцію проксі до всіх модулів, що виконуються відтепер. Після того, як ви закінчите обертатися через маяк таким чином, використовуйте unsetg Proxies, щоб зупинити цю поведінку.

Якщо у вас виникли проблеми із запам’ятовуванням усього вищезазначеного, перейдіть до розділу Переглянути -> Стрижні проксі-сервера. Виділіть налаштований перемикач проксі та натисніть Тунель. Ця кнопка надасть синтаксис setg Proxies, необхідний для тунелювання фреймворку Metasploit через ваш маяк.

Доступні такі команди:

rportfwd – Використовуйте цю команду для налаштування зворотного повороту через маяк. Команда rportfwd прив’яже порт до скомпрометованої цілі. Будь-яке підключення до цього порту змусить ваш сервер Cobalt Strike ініціювати з’єднання з іншим хостом/портом і ретранслювати трафік між цими двома з’єднаннями. Cobalt Strike тунелює цей рух через Beacon.

Синтаксис rportfwd — rportfwd [порт прив’язки] [форс-порт] [форс-порт]

rportfwd_local – Використовуйте цю команду для налаштування зворотного повороту через маяк за допомогою одного з варіантів. Ця функція ініціює з’єднання з переадресованим хостом/портом з вашого клієнта Cobalt Strike. Перенаправлений трафік передається через підключення вашого клієнта Cobalt Strike до сервера C&C.

rportfwd stop [bind port] – Используется для отключения reverse port forward’а.

Використовуйте команду spunnel, щоб запустити сторонній інструмент у тимчасовому процесі та створити для нього зворотний порт вперед. Синтаксис: spunnel [x86 або x64] [хост контролера] [порт контролера] [/шлях/до/агента.bin]. Ця команда припускає, що файл агента є позиційно-незалежним шелкодом (зазвичай необроблений вихід з іншого фреймворку правопорушення). Команда spunnel_local подібна до команди spunnel, за винятком того, що вона ініціює з’єднання з контролером з вашого клієнта Cobalt Strike. Трафік spunnel_local передається через підключення вашого клієнта Cobalt Strike до C&C сервера.

Розгортання агента: взаємодія з Core Impact

Команди spunnel були розроблені спеціально для тунелювання агента Core Impact через маяк. Core Impact — це інструмент тестування на проникнення та фреймворк експлойтів, також доступний за ліцензією HelpSystems на https://www.coresecurity.com/products/core-impact.

Щоб експортувати файл необробленого агента з Core Impact:

Перейдіть на вкладку Модулі в інтерфейсі користувача Core Impact.

Найдійте пакет і зареєструйте агента.

Двічі клікніть по цьому модулю.

Змініть платформу на Windows.

Измените Architecture на x86-64.

Изменить Binary Type на raw.

клацання Цільовий файл і виберіть … , щоб вибрати, де потрібно зберегти результат.

Перейдіть до Advanced.

Измените Encrypt Code на false.

Перейдите в Agent Connection.

Спосіб підключення на Connect from Target.

Измените Connect Back Hostname на 0.0.1.

Змініть значення Порт на значення (наприклад, 9000) і занотуйте його. Натисніть ОК.

Наведені вище кроки створять агент Core Impact як необроблений файл. Ви можете використовувати spunnel x64 або spunnel_ локальний x64 для запуску цього агента і тунелювання його назад до Core Impact.

Ми часто використовуємо Cobalt Strike на інфраструктурі з доступом в інтернет і Core Impact на локальній віртуальній машині Windows. Саме з цієї причини у нас є spunnel_local. Ми рекомендуємо запустити клієнт Cobalt Strike з тієї ж системи Windows, на якій встановлений Core Impact.

У цій конфігурації можна запустити spunnel_local x64 127.0.0.1 9000 c:\path\to\agent.bin. Як тільки з’єднання буде встановлено, ви почуєте, як грає знаменитий wav файл «Agent Deployed».

З агентом впливу на ціль у вас є інструменти для збільшення привілеїв, сканування та збору інформації за допомогою декількох модулів, запуску віддалених експлойтів та створення ланцюжка з іншими агентами впливу через з’єднання маяка .

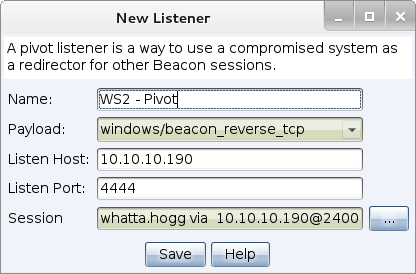

Pivot Listener

Рекомендується обмежити кількість прямих з’єднань з цільової мережі до інфраструктури командування та управління. Pivot Listener дозволяє створити слухача, прив’язаного до сеансу Beacon або SSH. Таким чином, ви можете створювати нові зворотні сеанси, не встановлюючи більше прямих з’єднань з вашою командно-керуючою інфраструктурою.

Щоб налаштувати зведений обробник, перейдіть до [маяк] -> Обертання -> Слухач… Відкриється діалогове вікно, в якому ви можете визначити новий обробник зведених творів.

Pivot Listener прив’язується до порту параметра Listen Port у вказаному сеансі з параметра Session. Значення Listen Host налаштовує адресу, яка буде використовуватися вашим зворотним корисним навантаженням TCP для підключення до цього слухача.

В даний час єдиним варіантом корисного навантаження є windows/beacon_reverse_tcp. Це Слухач без стажера. Це означає, що ви не можете вводити це корисне навантаження в команди та механізми автоматизації, які очікують етапери. У вас є можливість експортувати безетапне корисне навантаження і запустити його, щоб доставити зворотне корисне навантаження TCP.

Pivot Listeners не змінюють конфігурацію брандмауера зведеного хоста. Якщо зведена хост-система має брандмауер, це може заважати роботі вашого слухача. Ви несете відповідальність перед вами, оператором, передбачити цю ситуацію і вжити правильних кроків для її вирішення.

Щоб видалити поворотний слухач, перейдіть до Cobalt Strike -> Listeners і видаліть Слухача там. Cobalt Strike надішле завдання на видалення гнізда для прослуховування, якщо сеанс все ще доступний.

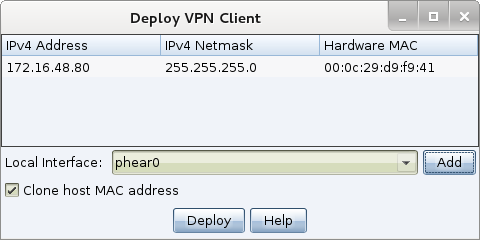

VPN Pivoting — це гнучкий спосіб тунелювання трафіку, щоб уникнути обмежень, властивих Proxy Pivoting. Cobalt Strike забезпечує VPN Pivoting завдяки можливості прихованої VPN. Стелс-VPN створює мережевий інтерфейс в системі Cobalt Strike і підключає цей інтерфейс до мережі цілі.

Як розгорнути

Щоб активувати приховану VPN, клацніть правою кнопкою миші зламаний хост, перейдіть до [маяк] -> Поворот -> Розгортання VPN . Виберіть віддалений інтерфейс, до якого потрібно прив’язати приховану VPN. Якщо локального інтерфейсу немає, натисніть Додати, щоб створити його.

Поставте прапорець Клонувати MAC-адресу хоста, щоб ваш локальний інтерфейс мав ту саму MAC-адресу, що й віддалений інтерфейс. Найбезпечніше, що можна зробити, це залишити цю опцію позначеною. Натисніть кнопку Розгорнути, щоб запустити VPN-клієнт-невидимку на сайті. Розгортання стелс-VPN вимагає доступу адміністратора.

Коли прихований інтерфейс VPN активний, ви можете використовувати його, як будь-який фізичний інтерфейс у вашій системі. Використовуйте ifconfig для налаштування його IP-адреси. Якщо у вашій цільовій мережі є DHCP-сервер, ви можете запитати його для IP-адреси за допомогою вбудованих інструментів операційної системи.

Управління інтерфейсом

Щоб керувати прихованими інтерфейсами VPN, перейдіть до Cobalt Strike -> VPN-інтерфейси. Тут Cobalt Strike покаже приховані інтерфейси VPN, їх конфігурацію, а також кількість байтів, відправлених і отриманих через кожен інтерфейс .

Виділіть інтерфейс і натисніть Видалити, щоб знищити інтерфейс і закрити віддалений клієнт прихованої VPN. Прихована VPN видалить свої тимчасові файли під час перезавантаження та автоматично скасує всі зміни в системі. Натисніть Додати , щоб налаштувати новий прихований інтерфейс VPN.

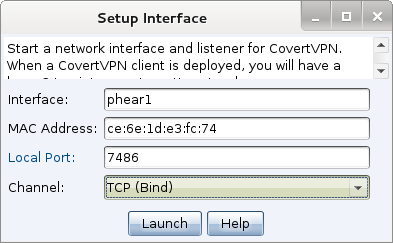

Налаштування інтерфейсу

Інтерфейси прихованого VPN складаються з мережевого крана (network tap) і каналу для передачі кадрів Ethernet. Щоб налаштувати інтерфейс, виберіть ім’я інтерфейсу (цим ви керуватимете за допомогою ifconfig пізніше) та MAC-адресу.

Ви також повинні налаштувати прихований канал зв’язку VPN для свого інтерфейсу. Прихована VPN може передавати кадри Ethernet через UDP-з’єднання, TCP-з’єднання, ICMP або за допомогою протоколу HTTP. Через канал TCP (Reverse) ціль підключається до вашого екземпляра Cobalt Strike. Канал TCP (Bind) змушує Cobalt Strike тунелювати VPN через маяк.

Cobalt Strike налаштує і управлить взаємодією з клієнтом приховано VPN на основі вибраного локального порту та каналу.

HTTP-канал прихованої VPN використовує веб-сервер Cobalt Strike. Ви можете розмістити інші веб-додатки та кілька прихованих HTTP-каналів VPN на одному порту.

Для найкращої продуктивності використовуйте канал UDP. Він має найменший обсяг накладних витрат у порівнянні з каналами TCP і HTTP. Використовуйте канали ICMP, HTTP або TCP (Bind), якщо вам потрібно пройти обмеження брандмауера.

Хоча стелс-VPN має перевагу гнучкості, використання VPN Pivoting замість Proxy Pivoting буде залежати від ситуації. Для стелс-VPN потрібен доступ адміністратора. Проксі-перехід не потрібен. Стелс-VPN створює новий канал зв’язку. Проксі-зведення не створюється. По-перше, вам слід використовувати Proxy Pivoting і перейти до VPN Pivoting, коли це необхідно.

SSH-клиент

Cobalt Strike управляє цілями UNIX за допомогою вбудованого SSH-клієнта. Це SSH- клієнт отримує завдання від батьківського Beacon і направляє їх висновок через нього. Клацніть правою кнопкою миші на цілі та перейдіть до Login -> ssh для автентифікації за допомогою імені користувача та пароля. Перейдіть до Login -> ssh ( ключ) для автентифікації за допомогою ключа.

З консолі маяка використовуйте ssh [pid] [arch] [ціль] [користувач] [пароль], щоб ввести у вказаний процес запуск клієнта SSH і спробувати підключитися до вказаного цільового пристрою. Використовуйте ssh [цільовий] [користувач] [пароль] (без аргументів [pid] та [arch]), щоб створити тимчасовий процес для запуску клієнта SSH і спробувати підключитися до вказаного цільового призначення.

Ви також можете використовувати ssh-ключ [pid] [arch] [цільовий:порт] [користувач] [/path/ to/key.pem] для введення у вказаний процес запуску клієнту SSH та спроби підключення до вказаного цільового об’єкта. Використовуйте ssh-ключ [target:port] [користувач] [/path/ to/key.pem] (без аргументів [pid] та [arch]), щоб створити тимчасовий процес для запуску клієнта SSH і спробувати підключитися до вказаного цільового об’єкта.

ПРИМІТКА: Файл ключа має бути у форматі PEM. Якщо файл не в форматі PEM, зробіть копію файлу та перетворіть копію за допомогою наступної команди: /usr/bin/ssh-keygen -f [/шлях/до/копія] -e -m pem -p.

Ці команди запускають клієнт Cobalt Strike SSH. Клієнт повідомить про будь-які проблеми з підключенням або аутентифікацією батьківському маяку. Якщо підключення успішне, ви побачите новий сеанс у вікні Cobalt Strike. Це SSH session. Клацніть правою кнопкою миші на цьому сеансі та виберіть Взаємодіяти, щоб відкрити консоль SSH. Введіть довідка, щоб переглянути список команд, які підтримує сеанс SSH. Тип довідка, а потім ім’я команди для отримання додаткової інформації про неї.

Команда shell виконає команду з вказаними вами аргументами. Виконання команд блокує сеанси SSH на термін до 20 секунд, після чого Cobalt Strike ставить команду у фоновому режимі. Cobalt Strike повідомить про результати цих тривалих команд у міру їх виконання.

Використовуйте sudo [пароль] [command + аргументи], щоб спробувати виконати команду з sudo. Цей псевдонім вимагає, щоб команда sudo в цільовій системі прийняла прапор -S. Команда cd змінить поточний робочий каталог для сеансу SSH. Команда pwd повідомляє поточний робочий каталог.

Передавання та завантаження файлів

Доступні такі команди:

download – ця команда завантажує запитуваний файл. Лапки для імені файлу з пробілами вказувати не потрібно. Маяк призначений для “низького та повільного” витоку даних. Під час кожної реєстрації Beacon завантажуватиме фіксований фрагмент кожного файлу, який йому доручено отримати. Розмір цього фрагмента залежить від поточного каналу передачі даних Beacon. Канали HTTP і HTTPS отримують дані в 512 КБ шматків.

downloads – Використовується для перегляду списку завантажуваних файлів для цього маяка.

cancel – Введіть цю команду, а потім ім’я файлу, щоб скасувати поточне завантаження для завантаження. У цій команді можна використовувати символи узагальнення, щоб скасувати кілька завантажень кількох файлів одночасно.

upload – ця команда завантажує файл на хост.

timestomp – Під час завантаження файлу іноді необхідно оновити його часові позначки, щоб він змішувався з іншими файлами в тій самій папці. Ця команда допоможе вам це зробити. Ви можете використовувати команду timestomp, щоб зіставити час зміни, доступу та створення одного файлу з іншим.

Перейдіть до розділу Переглянути -> Завантаження в Cobalt Strike, щоб переглянути файли, які вже завантажила ваша команда. На цій вкладці відображаються лише завершені завантаження.

Завантажені файли зберігаються на сервері C&C. Щоб перенести файли у вашу систему, виберіть їх і натисніть Синхронізувати файли. Cobalt Strike потім завантажить вибрані файли в обрану вами папку у вашій системі.

Одноранговий C2

Сеанси SSH можуть керувати маяками TCP. Використовуйте команду connect, щоб взяти під контроль маяк TCP, який очікує підключення. Скористайтеся командою unlink, щоб відключити сеанс маяка TCP.

Перейдіть до [session] -> Слухачі -> Pivot Listener… щоб налаштувати зведений обробник, прив’язаний до цього сеансу SSH. Це дозволить скомпрометованому об’єкту UNIX отримувати зворотні сеанси TCP Beacon. Цей параметр вимагає параметра фонової служби GatewayPorts для SSH було встановлено на yes або ClientSpecified.

Доступні такі команди:

ПРИМІТКА: Введіть help у консолі Beacon, щоб переглянути доступні команди. Введіть help, а потім назва команди, щоб побачити докладну довідку.

socks – Використовуйте цю команду для створення сервера SOCKS на вашому C&C сервері, який перенаправляє трафік через сеанс SSH. Команда rportfwd також створить зворотний порт вперед, який спрямовує трафік через сеанс SSH та ваш ланцюг маяків.

Є один нюанс: команда rportfwd просить фонову службу SSH прив’язати до всіх інтерфейсів. Цілком ймовірно, що фонова служба SSH скасує це і змусить порт прив’язатися до localhost. Вам потрібно змінити параметр GatewayPorts для фонової служби SSH на yes або ClientDefined.

Дякуємо різним посібникам, які знаходяться у різних відкритих джерелах.