Нагадаємо Tails – це Live система, тобто вона записується на носій таким чином, що зміни до файлової системи не зберігаються. Якщо ви робите якісь налаштування системи (можна навіть оновити пакети), всі вони триматися в оперативній пам’яті і після перезавантаження системи повністю пропадають. Якщо ви працюєте з ISO (оптичного диска), ви можете використовувати для збереження файлів інші носії, а налаштування системи зберігати не вдасться. Але якщо ви запускаєте Tails з флешки, можна налаштувати persistence — тобто постійне сховище. Якщо ви працювали з persistence томами на інших дистрибутивах Linux, там це відбувається так: з технічної точки зору persistence відрізняється від роботи операційної системи встановленої на звичайний диск. У разі звичайної установки операційна система створює нові файли та видаляє непотрібні з диска. У випадку з persistence, система завжди залишається Live системою – тобто вона записана на розділ, в який неможливо внести зміни, тобто неможливо записати або видалити файл.

Але підключається новий розділ (той самий persistence), на який можна записувати файли. Плюс у тому, що нам у принципі стає доступним зберігати налаштування та файли. Також Live розділ займає менше місця, ніж повноцінна встановлена система. І ще – можна запустити систему без persistence – вийде Live система у її вихідному стані. Якщо коротко: у persistence у Tails зберігається лише те, що передбачили розробники. У той час як у інших дистрибутивів Linux у persistence зберігаються практично всі зроблені в системі зміни, як у звичайної установки Linux.

Якщо ви запускаєте Tails з флешки USB, ви можете на вільному просторі карти пам’яті USB створити том з постійним сховищем. Файли на такому томі зберігаються зашифрованими і залишаються доступними після перезавантаження системи. Це можна зробити тільки якщо Tails встановлена на USB флешку (а не на оптичний диск) і якщо об’єм цієї флешки щонайменше 8 GB.

Цей том persistent може використовуватися для зберігання наступного:

Особистих файлів

Налаштувань

Додаткове програмне забезпечення

Ключів шифрування

Том persistent – це зашифрований розділ, захищений паролем. Після створення розділу persistent, щоразу при старті Tails ви можете вибирати активувати його чи ні. Використання постійного сховища на системі, призначеної для забезпечення анонімності та не залишати сліди, це досить складне питання, тому почнемо з попереджень.

Том persistent не є прихованим. Атакуючий при заволодінні вашою флешкою USB може дізнатися, що на ній є постійне сховище. Майте на увазі, що пароль можна визнати під примусом або обманом. Нижче також буде інструкція щодо безпечного видалення постійного тому.

Веб-браузер – це центральна частина систем таких як Tails. Плагіни, включені до браузера, ретельно відібрані та налаштовані з урахуванням безпеки. Якщо ви встановите інші плагіни або зміните налаштування, ви можете порушити анонімність.

Для захисту вашої анонімності та не залишення слідів, розробники Tails відібрали та ретельно налаштували програми, які добре працюють разом. Встановлення додаткових програм може призвести до несподіваних проблем і може порушити вбудовані в Tails захисту.

Зведіть до мінімуму використання постійного сховища, робіть це лише коли потрібно. Завжди можна запустити Tails без активації тома persistent. Всі можливості постійного тому опціональні і не вимагають явної активації. Зберігаються лише файли та папки, які ви вказали.

Можна відкрити persistent том з інших операційних систем. Але якщо так робити, це може скомпрометувати безпеку Tails. Наприклад, іншими операційними системами можуть бути створені та збережені ескізи зображень. Або вміст файлів може бути проіндексований іншою операційною системою. Ймовірно, не варто довіряти іншим операційним системам роботу з чутливою інформацією або не залишити сліди.

Програми, включені до Tails, ретельно налаштовані з урахуванням безпеки. Якщо ви використовуєте том persistence для перезапису конфігурацій програм, включених до Tails, це може порушити безпеку або зробити ці програми непридатними для використання. Будьте особливо обережні, використовуючи можливості Dotfiles (про них нижче). Більш того, для анонімності Tor і Tails вони покладаються на те, що всі встановлені системи у різних користувачів ідентичні, тобто утруднена відмінність одного користувача від інших Tails. Зміна стандартних конфігурацій може порушити вашу анонімність — тобто ви зробите вашу систему чимось більш унікальною, відмінною від інших Tails.

Важливо: ви повинні бути завантажені з флешки, для якої хочете налаштувати постійне сховище. Щоб запустити помічника з використанням постійного сховища, виберіть Applications (Додатки) → Tails → Configure persistent volume:

Буде відкрито вікно, в яке потрібно двічі ввести пароль – цей пароль вам потрібно придумати і запам’ятати, оскільки якщо ви забудете його, то не зможете розшифрувати файли, поміщені в постійне сховище. Чим довше пароль, тим важче його зламати. Розробники рекомендують довгі парольні фрази від п’яти до семи випадкових слів. Натисніть кнопку Створити (Create):

Дочекайтеся завершення створення. Програма-помічник покаже список можливих функцій persistence. Кожна функція відповідає набору файлів або налаштувань для збереження зашифрованого сховища.

Почати рекомендується з активації лише сховища Personal Data (персональні дані). Пізніше ви можете активувати більше пунктів відповідно до ваших потреб. Коли все буде готове, натисніть Save (Зберегти).

Зміни набудуть чинності після перезавантаження комп’ютера. Тому перезапустіть систему. При включенні у вітальному вікні стане доступним новий пункт. Якщо ви введете правильний пароль, буде підключено постійне сховище. Ви також можете його не підключати, тоді завантажиться звичайна система Live.

Постійне сховище підключається лише до поточної сесії (до перезавантаження комп’ютера). Зберігаються лише файли, розміщені в папці Persistent. Щоб потрапити до цієї папки, натисніть Places (Місця) та виберіть Persistent.

Щоб запустити помічника з використанням постійного сховища, виберіть Applications (Програми) → Tails → Configure persistent volume.

Примітка: повідомлення про помилку Error, Persistence partition is not unlocked. означає, що persistent був включений з Tails Greeter (вітальне вікно Tails). Тому ви не можете налаштувати його, але ви можете видалити його та створити нове.

Примітка: в даний час можуть зберігатися лише функції, перераховані тут. Деякі інші функції були запитані та прийняті розробниками, але ці функції досі чекають реалізації: розширення браузера, шпалери, стандартна звукова карта, налаштування миші та тачпада та інше. Пам’ятайте: якщо ви відключили функцію, яка раніше була активована, вона буде деактивована після перезапуску Tails, але відповідні файли зберігатися на томі persistent.

Запустіть Tails та встановіть пароль адміністратора.

Виберіть Applications (Приложения) → System Tools (Системные инструменты) → Root Terminal щоб відкрити термінал з адміністративними правами.

Виконайте команду

для відкриття файлового браузера із адміністративними правами. Або просто у звичайному терміналі наберіть:

4. У файловому браузері перейдіть до /live/persistence/TailsData_unlocked.

5. Видаліть папку, відповідну функції для якої ви хочете видалити файли, що зберігаються:

Коли ця функція активована, ви можете зберігати ваші персональні файли та робочі документи в папку Persistent. Щоб відкрити папку, виберіть Places (Місця) → Persistent.

Коли ця функція активована, ви можете зберігати ваші персональні файли та робочі документи в папку Persistent. Щоб відкрити папку, виберіть Places (Місця) → Persistent.

Коли активовано цю функцію, зміни до закладки Tor Browser зберігаються на томі persistent. Це не застосовується до Unsafe Browser.

Коли ця функція активована, конфігурація мережних пристроїв і з’єднань зберігається на томі persistent.

Коли ця функція активована, список додаткових програм, які ви вибрали, автоматично встановлюється кожного разу, коли ви запускаєте Tails. Відповідні пакети програм зберігаються на persistent томі. Для безпеки вони автоматично оновлюються після встановлення мережного з’єднання. Пакети, включені до Tails, ретельно протестовані на безпеку. Встановлення додаткових пакетів може порушити вбудовану в Tails безпеку, тому будьте обережні з тим, що ви встановлюєте.

Коли ця функція активована, конфігурація принтерів зберігається на томі persistent.

Коли ця функція активована, конфігурація та електронні листи зберігаються email клієнтом Thunderbird на томі persistent.

Коли активовано цю функцію, ключі OpenPGP, які ви створили або імпортували, зберігаються на томі persistent. Якщо ви вручну редагуєте або переписуєте конфігураційний файл ~/.gnupg/gpg.conf, ви можете зменшити свою анонімність, послабити налаштування шифрування за умовчанням або зробити GnuPG непридатним для використання.

Коли активовано цю функцію, гаманець Bitcoin та налаштування клієнта Біткоїн Electrum зберігаються на томі persistent

Коли ця функція активована, у постійному сховищі розміщуються конфігураційні файли Інтернет-месенджера Pidgin.

До них відносяться:

Конфігурація ваших облікових записів, списку контактів та чатів.

Ваші ключі шифрування OTR та keyring.

Вміст дискусій не зберігається, якщо ви спеціально не налаштували Pidgin робити це.

Усі опції налаштування доступні з графічного інтерфейсу. Немає необхідності вручну редагувати або перезаписувати конфігураційні файли.

Коли активовано цю функцію, всі файли, що належать до клієнта безпечного шелла (secure-shell), зберігаються в persistent:

SSH ключі, які ви створили або імпортували

Публічні ключі хостів до яких ви підключалися

Конфігураційний файл SSH ~/.ssh/config

Якщо ви вручну редагуєте файл конфігурації ~/.ssh/config,переконайтеся, що не перезаписуєте стандартну конфігурацію з файлу /etc/ssh/ssh_config. В іншому випадку ви можете послабити стандартне шифрування або довести SSH до непрацездатності.

Коли активовано цю функцію, всі файли в папці /live/persistence/TailsData_unlocked/dotfiles під’єднані посиланнями до домашньої папки. Файли у підпапках дотфайлів також прив’язані до відповідних підпапок домашньої папки. Наприклад, є такі файли в/live/persistence/TailsData_unlocked/dotfiles:

Це призводить до того, що /home/amnesia:

Ця опція корисна, якщо ви хочете зробити постійними деякі певні файли, але не папку, в якій вони розміщені. Хороший приклад так званих дотфайлів (звідси і назва цієї функції) – це приховані конфігураційні файли в корені вашої домішної директорії, такі як ~/.gitconfig и ~/.bashrc. Як ви можете бачити в попередньому прикладі, пусті папки ігноруються. Ця функція тільки пов’язує файли, але не папки, з persistent тома в домашній (Home) папку.

Якщо у вас більше одного дисплея (наприклад, два монітори або проектор), ви можете зберегти конфігурації ваших дисплеїв, використовуючи функцію Дотфайлів.

Активуйте функцію Дотфайлів та перезапустіть Tails.

Виберіть System Tools → Settings → Displays.

Налаштуйте дисплеї.

Відкрийте у файловому менеджері /live/persistence/TailsData_unlocked/dotfiles.

Виберіть Menu (Меню) → Show Hidden Files (Показувати приховані файли).

Создайте папку с названием .config (config перед которой стоит точка).

Створіть папку під назвою .config/monitors.xml з домашньої папки в /live/persistence/TailsData_unlocked/dotfiles/.config.

Після створення постійного сховища, при запуску Tails на вітальному екрані (там, де можна вибрати мову), з’явиться нове поле «Encrypted Persistent Storage» – в нього потрібно ввести пароль від розділу persistent і натиснути Unlock:

Для використання постійного сховища, відкрийте папку Persistent, до неї можна вибрати Places (Места) → Persistent. Тут ви можете зберігати персональні папки та робочі документи – вони зберігатимуться після перезавантаження. Для просунутих користувачів, щоб отримати доступ до внутрішнього вмісту постійного сховища, виберіть Places (Места) → Computer (Комп’ютер) щоб відкрити папки live → persistence → TailsData_unlocked.

Запустіть Tails і введіть пароль адміністратора.Не активуйте persistent том у вітальному вікні Tails.

Відкрийте програму Disks у меню Applications (Програми) → Utilities (Утиліти) → Disks.Disks Disks виведе список поточних пристроїв зберігання у лівій панелі вікна. Коли ви оберете один із цих пристроїв, про нього в правій панелі буде відображена докладна інформація: його розділи, бренд, розмір та інше.

Знайдіть пристрій, який містить том persistent. Воно повинно мати два розділи, один позначений як Tails, а інший позначений як TailsData, цей другий відповідає постійному сховищу.

У правій панелі клацніть розділ розділу постійного сховища позначеного як TailsData.

Викличте в Disks контекстне меню і виберіть Change Passphrase… (Змінити пароль).

Введіть поточний пароль від постійного сховища та двічі введіть новий пароль.

Нарешті підтвердіть натисніть Change (Змінити).

У діалоговому коні підтвердження, введіть пароль адміністратора і натисніть Authenticate.

Тепер ви можете перезапустити Tails і спробувати включити його persistent з його новим паролем.

Копіювання старих файлів на новий розділ persistent.

Виберіть Applications (Програми) → System Tools (Системні інструменти) → Root Terminal щоб відкрити термінал з привілеями адміністратора.

Виконайте команду:

У лівій панелі клацніть Other Locations (Інші місця).

У правій панелі перейдіть в Computer → media → amnesia → TailsData щоб відкрити старий том persistent.

У рядку заголовка виберіть

Menu (Меню) →

New tab (Нова вкладка) щоб відкрити нову вкладку.

У лівій панелі клацніть Other Locations (Інші місця).

У правій панелі, перейдіть в Computer → live → persistence → TailsData_unlocked щоб відкрити том нового persistent.

Клацніть на вкладці TailsData.

Щоб скопіювати папку, що містить дані зі постійного сховища зі старого тома, що перебуває на новому, перетягніть цю папку з TailsData у вкладку TailsData_unlocked.При копіюванні папки виберіть опцію Apply this action to all file (Застосувати цю дію до всіх файлів) та натисніть Merge (Об’єднати) для застосування до всіх підпапок. Потім вам може знадобитися вибрати опцію Apply this action to all file (Застосувати цю дію до всіх файлів) та натиснути Replace (Замінити) щоб застосувати до всіх файлів. Не копіюйте папку, якщо ви не знаєте, для чого вона використовується.

Папка apt та файл the live-additional-software.conf відповідають функції постійного сховища Additional Software (Додаткові програми). Але вони вимагають прав адміністратора для імпорту, і це виходить за межі цих інструкцій. Пам’ятайте, що ця папка не містить особистих даних.

Папка bookmarks відповідає функції постійного сховища Browser Bookmarks (Закладки браузера).

Папка cups-configuration відповідає функції постійного сховища Printers (Принтеры).

Папка dotfiles відповідає функції постійного сховища Dotfiles (Дотфайлы).

Папка electrum відповідає функції постійного сховища Bitcoin Client (Гаманець Біткоїн).

Папка gnupg відповідає функціям постійного сховища GnuPG.

Папка thunderbird відповідає функції постійного сховища Thunderbird.

Папка nm-connections відповідає функції постійного сховища Network Connections (Сетевые подключения).

Папка openssh-client відповідає функції постійного сховища SSH Client (SSH клієнт).

Папка Persistent відповідає функції постійного сховища Personal Data (Персональні дані).

Папка pidgin відповідає функції постійного сховища Pidgin.

10. Після копіювання закрийте файловий браузер.

11. У терміналі виконайте такі команди для виправлення прав доступу до ваших персональних файлів:

Встановіть останню Tails на нову флешку USB, використовуючи звичайні інструкції з установки. У процесі нової установки не використовуйте флешку Tails USB, якщо є підстави думати, що вона пошкоджена.

Створіть постійне сховище на новій флешці USB. Ми рекомендуємо використовувати інший пароль для захисту нового тому persistent.

Знову увімкніть на цій новій USB флешці функції persistence на свій вибір.

Перезапустіть нову флешку USB, увімкніть розділ persistence і встановіть пароль адміністратора.

Підключіть стару Tails USB флешку з який ви хочете врятувати ваші дані.

Виберіть Applications → Utilities → Disks щоб відкрити GNOME Disks.

У лівій панелі, клацніть на USB флешку, що відповідає старій установці Tails USB.

У правій панелі, натисніть на розділ позначений як LUKS. Ім’я розділу має бути TailsData.

Натисніть кнопку

Unlock (Розблокування) щоб розблокувати старий том persistent. Введіть пароль старого тома persistent і натисніть Unlock.

Клацніть на розділ TailsData, який з’явиться під розділом LUKS.

Клацніть на кнопку

Mount (Монтувати). Старий розділ persistent тепер змонтовано як /media/amnesia/TailsData.

За поодиноких обставин вам може знадобитися виконати перевірку файлової системи для виправлення дефектного тому persistent.

Запустіть Tails з відключеним постійним сховищем та встановіть пароль адміністратора.

Виберіть Applications (Програми) → Utilities (Утиліти) → Disks щоб відкрити GNOME Disks.

У лівій панелі клацніть на пристрій, що відповідає флешці Tails USB.

У правій панелі клацніть на розділ, зазначений як TailsData LUKS.

Натисніть кнопку

Unlock (Розблокування) для розблокування постійного сховища. Введіть пароль тома persistent і натисніть Unlock

У діалоговому вікні підтвердження введіть пароль адміністратора і натисніть Authenticate.

Клацніть на розділ TailsData Ext4 який з’явиться під розділом TailsData LUKS.

Ідентифікуйте ім’я Пристрої вашого тома persistent, який з’явиться під списком томів. Воно має виглядати як /dev/mapper/luks-xxxxxxxx. Тричі клацніть для вибору та натисніть Ctrl+C для копіювання його (імені) у буфер обміну.

Виберіть Applications (Програми) → System Tools (Системні інструменти) → Root Terminal та введіть пароль адміністратора, щоб відкрити термінал з правами root.

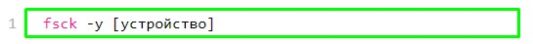

У терміналі виконайте наступну команду, замінивши [пристрій] на ім’я пристрою, знайдене на кроці 8:

Якщо у файловій системі немає помилок, останній рядок виводу fsck починається з TailsData: clean.

Якщо файлова система містить помилки, fsck спробує їх автоматично виправити. Після того, як він завершить, ви можете спробувати виконати цю команду ще раз, щоб перевірити, чи всі помилки виправлені.

Запустіть Tails з USB флешки, де ви хочете видалити постійне сховище. Не включайте що persistent у вітальному вікні Tails.

Виберіть Applications (Приложения) → Tails → Delete persistent volume.

Натисніть Delete (Видалити).

Це може бути корисним для видалення однієї дії всіх файлів, збережених на томі persistent. Пізніше ви можете створити нове постійне сховище на тій самій флешці USB без необхідності переустановки Tails.

Попередня техніка не перешкоджає атакуючому відновити файли у старому сховищі, використовуючи техніку відновлення даних. Для надійного видалення розділу persistent, запустіть Tails з іншої USB флешки або DVD і виконуйте такі операції на USB флешці з якою ви хочете зробити надійне видалення:

Відформатуйте USB флешку та створіть єдиний зашифрований розділ на цілому USB диску. Цей крок вилучить та Tails, та той persistent.

Безпечно очистіть весь доступний дисковий простір у цьому новому зашифрованому розділі.

Перевстановіть Tails на цей диск USB.

Запустіть Tails з USB флешки та створіть новий том persistent.