Геолокація по фото – це захоплююча та динамічно розвиваюча область, яка відкриває широкі можливості для аналізу та дослідження. В цій статті ми розглядаємо ключові аспекти геолокації, використовуючи фотографії як основний інструмент. Цей метод особливо важливий в контексті кібербезпеки, де точне визначення місцезнаходження може бути критичним для розслідувань та безпеки. Перш за все, геолокація по фото включає аналіз метаданих, які можуть містити інформацію про місце та час зйомки. Також важливим елементом є розпізнавання візуальних ознак, таких як пейзажі, відомі будівлі, та інші унікальні характеристики, які можна використати для визначення локації. Розвиток технологій штучного інтелекту та машинного навчання значно підвищив ефективність та точність геолокаційного аналізу.

Алгоритми глибокого навчання можуть автоматично розпізнавати та класифікувати об’єкти на фотографіях, що робить процес швидшим і точнішим. Однак, використання геолокації по фото вимагає відповідального підходу, особливо у сфері приватності та етики. Це означає, що потрібно дотримуватися законних та моральних стандартів при зборі та аналізі інформації. В цілому, геолокація по фото є потужним інструментом у руках фахівців з кібербезпеки, дослідників та правоохоронних органів. Вона відкриває нові горизонти для розуміння та інтерпретації візуальної інформації, дозволяючи отримувати важливі дані для різноманітних досліджень та оперативних заходів.

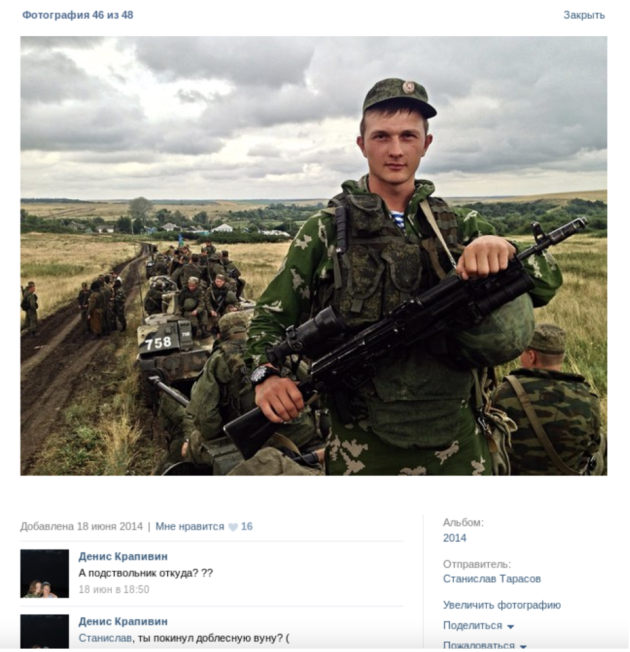

Під час пошуку зображень поблизу Павлівки, місця артилерійських атак з Росії на Україну, ми знаходимо серію зображень солдата на ім’я Станіслав Тарасов. Ці фотографії можна знайти в різних службах геокартування для фотографій, опублікованих в Instagram, включаючи Gramfeed.

Дивлячись на інші зображення в його Instagram, виділяється одне, на якому зображено солдата, який тримає рушницю, обличчям до села на задньому плані. Згодом це зображення було видалено з Instagram, але його все ще можна знайти в інших акаунтах Тарасова в соціальних мережах, включаючи VK ( архів ) та Одноклассники .

Коли шукати відповідні місця, які відповідають цьому образу навколо Павлівки, численні краєвиди, що відкриваються перед маленьким селом, здаються правдоподібними, але лише один буде відповідати всім видимим характеристикам. Використовуючи Google Планета Земля, ми можемо використовувати історичні зображення, які найбільше відповідають часу фото (літо 2014 року). На щастя, є численні супутникові знімки Павловки, Росія за серпень 2014 року, які дозволяють нам точно зіставити супутникові зображення з видом на землю з облікового запису Тарасова в соціальних мережах.

Змінюючи кут камери в Google Earth, ми можемо відтворити вигляд зображення. Зіставляючи дахи, стежки та шаблони посівів, ми можемо наблизитися до геолокації цієї фотографії. Якщо дивитися на схід від точки 47°56’10.33″N 39°50’2.55″E, візерунки дороги, чагарників і даху ідеально збігаються.

Багато факторів змінилися на супутниковому зображенні з моменту зйомки фотографії: зношеність полів з додатковими дорогами, деякі візерунки трави тощо. Крім того, деякі орієнтири, видимі на супутникових фотографіях, такі як додаткові будинки та те, що здається тюками сіна, не видно на оригінальному фото через солдата, який закриває огляд. Однак, найголовніше, статичні орієнтири збігаються — особливо сильна відповідність з кутами дахів, відстанню між будинками та їх послідовністю. У зв’язку з цим, а також наявністю непрямих доказів перебування цього солдата в Павловці на момент завантаження фото, можна впевнено стверджувати, що фотографія зроблена обличчям на схід у напрямку села Павлівка влітку 2014 року.

Коментар “Markus W.” надіслав наступні зображення, які ще більше підтверджують геолокацію вище, використовуючи додаткові орієнтири, видимі на супутникових зображеннях. З його дозволу , нижче наведено його висновки:

Залишається багато питань щодо того, як дані з відкритих джерел можуть бути використані або представлені в суді як докази.

Зрештою, галузь розслідувань відкритих джерел все ще є відносно новою у великій схемі речей. Але з огляду на триваючу війну в Україні, яка представляє гору даних із відкритих джерел для роботи прокурорів, розуміння цих питань і того, як на них можна відповісти, є життєво важливим.

Нещодавнє рішення Європейського суду з прав людини (ЄСПЛ) у справі Україна та Нідерланди проти Росії (заяви № 8019/16, 43800/14 та 28525/20) дає певне розуміння того, як такі докази можуть розглядатися та виклики, з якими він може зіткнутися.

ЄСПЛ є міжнародним судом Ради Європи, який намагається тлумачити Європейську конвенцію з прав людини, тоді як справа, порушена Україною та Нідерландами, мала на меті довести порушення прав людини на територіях України, окупованих Росією з 2014 року.

Серед доказів, наданих юристами, які представляють Україну, були деталі досліджень і статей, зібраних Bellingcat та іншими на такі теми, як участь Росії в Україні, доля MH17, транскордонні артилерійські атаки та операції російської армії на сході України.

Адвокати, які представляють Росію, намагалися підірвати надані докази з відкритих джерел. Це включало питання про те, чи були підроблені фотографії, на яких зображено російського солдата, що стоїть перед транспортним засобом на півдні Росії.

Фотографії були використані Bellingcat у статті , щоб продемонструвати вправу з геолокації, розмістивши солдата на навчальному полі біля кордону з Україною.

Зображення було важливим у справі ЄСПЛ, оскільки дозволило дослідникам розмістити зображену особу, а отже, і його військову частину, у навчальному таборі Павлока поблизу українського кордону. Павлока була місцем артилерійських ударів по сходу України в 2014 році.

Однак зображення , опубліковане в статті Bellingcat, здавалося, суперечить аналогічній картині, представленій аналітичним центром Atlantic Council на сторінці 23 цього звіту .

У версії зображення Atlantic Council номер з’явився на військовій машині позаду солдата. Цей номер відсутній на зображенні в опублікованій статті Bellingcat.

Представник Росії в ЄСПЛ стверджував, що ця розбіжність свідчить про те, що зображенням Bellingcat маніпулювали за допомогою дуже «складних» методів і «штучного інтелекту». Це гарантувало, що те, що було представлено суду, було не більш ніж «пропагандою», заявили вони.

Пояснення того, як виникла ця розбіжність, і доведення того, що нічого поганого не було, було ключовим фактором для забезпечення того, щоб цей конкретний доказ із відкритих джерел – і розслідування з відкритих джерел ширше – вважалися надійними в очах суду.

Очевидно, правильно стверджувати, що номери, видимі на транспортному засобі, відсутні на одному із зображень. Але твердження про те, що Bellingcat навмисно маніпулював ним, було неправдивим – як показали додаткові докази з відкритих джерел.

По-перше, мета статті Bellingcat полягала в тому, щоб запропонувати приклад геолокації – як зрозуміло з назви статті. Це не схоже на те, чому номери на транспортному засобі з’явилися на одних зображеннях, а не на інших. Але, враховуючи, що це питання було піднято представником Росії, його потрібно було розглянути.

З’ясувалося, що багато оригінальних публікацій і посилань, використаних у звіті геолокації та Атлантичної ради, більше не діють, видалені користувачем або зроблені приватними.

На щастя, посилання були заархівовані дослідниками за допомогою таких сайтів, як archive.org і archive.today. Це гарантувало, що перші версії сторінок, на яких з’являлися зображення, могли бути надані до суду – корисне нагадування дослідникам про те, чому важливо архівувати якомога більше під час процесу дослідження.

Наприклад, у блозі LiveJournal за серпень 2014 року були скріншоти версії фотографії з номерами автомобіля, зробленої зі сторінки солдата у ВК. У блозі також показано, що це зображення було опубліковано в середині 2014 року. Це була версія фотографії, використана у звіті Atlantic Council.

Інший архівований твіт від липня 2014 року включав скріншот допису солдата в соціальних мережах із фотографією, на якій зображено номер автомобіля. На інших архівних зображеннях транспортний засіб був без номера.

Так було в грудневому дописі 2014 року зі сторінки самого солдата у ВК. Однак ретельна перевірка показала, що зображення, схоже, було досить грубо оброблено в фотошопі, причому частина, де була цифра, була розмитою. Якщо уважніше розглянути архівні зображення, то здається очевидним, що на перших версіях зображення були зображені номери на транспортному засобі, але в якийсь момент у 2014 році в Інтернеті почали публікувати нові фотографії без номерів.

Ключовим доказом, який дозволив прояснити повну картину, стала ще одна архівна версія сторінки солдата у VK.com , яка показує, що він «оновив фото профілю» відредагованим зображенням 23 грудня 2014 року.

Усе це свідчило про те, що солдат насправді опублікував змінену версію фотографії у своїх профілях у соціальних мережах після того, як кілька місяців тому опублікував оригінал із номером автомобіля. У примітці до звіту Атлантичної ради навіть зазначено, що солдат опублікував фото, а потім видалив його перед тим, як знову завантажити наприкінці грудня 2014 року.

Натяк на те, що Bellingcat був причетний до маніпулювання фотографією, явно не відповідає дійсності, що підтверджується загальнодоступним матеріалом із відкритих джерел. Суд погодився, заявивши, що він «не погоджується з тим, що ця критика демонструє будь-яку загальну тенденцію до маніпулювання доказами або будь-які загальні недоліки в аналізі чи підході, використаному авторами звітів». Його повну відповідь можна прочитати тут .

Представники Росії також поставили під сумнів довіру до розслідувачів відкритого коду в цілому. Стратегія для цього виявилася зрозумілою, коли вони заявили, що робота Спільної слідчої групи (JIT) у судовому процесі MH17 спиралася на «сумнівні цифрові матеріали та звіти «так званих» громадянських журналістів».

Вони знову стверджували, що такий матеріал «був сприйнятливим до виготовлення або маніпулювання». Техніки для цього «тепер були настільки складними, що фальшивий матеріал було практично неможливо виявити», заявили вони.

Здавалося, що представники Росії вважали, що якщо вони зможуть підірвати докази з відкритих джерел, надані такими, як Bellingcat та іншими незалежними акторами, вони можуть потім поєднати це з даними JIT і посіяти сумніви щодо достовірності кримінального розслідування щодо збиття рейсу MH17. . Однак ЄСПЛ не підтримав і цей аргумент.

У своєму рішенні він зазначив, що:

«По-перше, немає жодних доказів того, що JIT покладалася на зовнішні органи, включаючи Bellingcat, у своєму аналізі матеріалів і підготовці матеріалів кримінальної справи. Швидше, з матеріалів абсолютно ясно, що JIT провела власний аналіз щодо всіх доказів у матеріалах кримінальної справи, включаючи питання, які обговорювалися у звітах Bellingcat, і питання, які висвітлювались у звіті DSB [Голландської ради безпеки]. Немає жодних підстав припускати, що матеріали OM та JIT не були незалежно зібрані та підтверджені. Той факт, що їхні висновки узгоджуються з висновками DSB і Bellingcat, лише демонструє наявність підтвердження зроблених висновків і служить для подальшого підвищення довіри та надійності висновків».