Згідно з тисячами сторінок конфіденційних корпоративних документів, російські спецслужби працювали з московським оборонним підрядником, щоб посилити свою здатність здійснювати кібератаки, сіяти дезінформацію та стежити за розділами Інтернету. Документи детально описують набір комп’ютерних програм і баз даних, які дозволять російським спецслужбам і хакерським групам краще знаходити вразливі місця, координувати атаки та контролювати онлайн-активність. Документи свідчать про те, що фірма підтримувала операції, включаючи як дезінформацію в соціальних мережах, так і тренінги для дистанційного підриву реальних цілей, таких як морські, повітряні та залізничні системи управління. Анонім надав німецькому журналісту документи від підрядника, компанії NTC Vulkan, після того, як висловив обурення нападом Росії на Україну. Витік, незвичайний випадок для секретного російського військово-промислового комплексу, демонструє ще один ненавмисний наслідок рішення президента Володимира Путіна втягнути свою країну у війну. Офіційні особи з п’яти західних спецслужб і кількох незалежних компаній з кібербезпеки заявили, що вважають документи автентичними після перегляду витягів на запит The Washington Post і кількох партнерських інформаційних організацій.

Ці офіційні особи та експерти не змогли знайти остаточних доказів того, що системи були розгорнуті Росією або використовувалися в конкретних кібератаках, але документи описують тестування та оплату роботи, виконаної Vulkan для російських служб безпеки та кількох пов’язаних з ними науково-дослідних інститутів. Компанія має як державних, так і цивільних клієнтів. Скарбниця пропонує рідкісне вікно в таємні корпоративні справи російських військових і шпигунських агентств, включаючи роботу на сумнозвісну урядову хакерську групу Sandworm. Офіційні особи США звинуватили Sandworm у тому, що він двічі спричинив відключення електроенергії в Україні, зрив церемонії відкриття Зимових Олімпійських ігор 2018 року та запустив NotPetya, найбільш економічно руйнівну шкідливу програму в історії. (7 висновків із розслідування Vulkan Files)

В одному з витоку документів згадується цифрове позначення підрозділу військової розвідки Sandworm, 74455, що свідчить про те, що Vulkan готував програмне забезпечення для використання елітним загоном хакерів. У непідписаному 11-сторінковому документі, датованому 2019 роком, було показано, як офіційний представник Sandworm схвалює протокол передачі даних для однієї з платформ. «Компанія робить погані речі, а російський уряд є боягузливим і неправим», — сказала особа, яка надала документи німецькому репортеру, невдовзі після вторгнення в Україну. Потім репортер поділився ними з консорціумом новинних організацій, до якого входить The Washington Post і очолюється Paper Trail Media та Der Spiegel , обидві розташовані в Німеччині. Анонім, який спілкувався з репортером через зашифрований додаток для чату, відмовився назвати себе перед тим, як припинити контакт, заявивши, що з міркувань безпеки потрібно зникнути, «як привид».

«Я злий через вторгнення в Україну і ті жахливі речі, які там відбуваються», – сказав чоловік. «Сподіваюся, ви зможете використати цю інформацію, щоб показати, що відбувається за зачиненими дверима»

Vulkan не відповів на запити про коментарі. Співробітник компанії, який відповів на дзвінок у головному офісі, підтвердив, що електронний лист із запитами був отриманий, і сказав, що на нього дадуть відповідь представники компанії, «якщо це їх цікавить». Відповіді не надійшли. Офіційні особи Кремля також не відповіли на запити про коментарі. Кеш із понад 5000 сторінок документів, датованих між 2016 і 2021 роками, включає посібники, технічні характеристики та інші деталі програмного забезпечення, розробленого Vulkan для російської армії та розвідки. Він також містить внутрішню електронну пошту компанії, фінансові записи та контракти, які демонструють як амбіції російських кібероперацій, так і масштаб роботи, яку Москва передала аутсорсингу. Це включає програми для створення підроблених сторінок у соціальних мережах і програмне забезпечення, яке може ідентифікувати та накопичувати списки вразливостей у комп’ютерних системах по всьому світу для можливого майбутнього нападу. Кілька макетів користувальницького інтерфейсу для проекту, відомого як Amezit, схоже, зображують приклади можливих цілей хакерів, включаючи Міністерство закордонних справ у Швейцарії та атомну електростанцію в цій країні. Інший документ показує карту Сполучених Штатів з колами, які, здається, представляють кластери інтернет-серверів.

Одна ілюстрація для платформи Vulkan під назвою Skan містить посилання на територію в США з позначкою «Фейрфілд» як місце для пошуку вразливостей мережі для використання в атаці. В іншому документі описується «сценарій користувача», за яким хакерські групи виявлятимуть незахищені маршрутизатори в Північній Кореї, ймовірно, для потенційного використання в кібератаці. Однак документи не містять перевірених списків цілей, шкідливого програмного коду чи доказів, що пов’язують проекти з відомими кібератаками. Тим не менш, вони пропонують розуміння цілей російської держави, яка — як і інші великі держави, включаючи Сполучені Штати — прагне розвивати та систематизувати свою здатність проводити кібератаки з більшою швидкістю, масштабом та ефективністю. «Ці документи свідчать про те, що Росія розглядає атаки на цивільну критичну інфраструктуру та маніпулювання соціальними мережами як одну й ту саму місію, яка, по суті, є нападом на волю ворога», — сказав Джон Халтквіст, віце-президент з аналізу розвідданих у фірмі з кібербезпеки . Mandiant , який переглянув вибрані документи на прохання The Post та його партнерів.

Роль підрядників у російській кібервійні є «дуже важливою», особливо для російської військової розвідки, яку зазвичай називають ГРУ, сказав аналітик західної розвідки, який побажав залишитися анонімним, щоб поділитися конфіденційними висновками. «Вони є важливою опорою наступальних кібердосліджень і розробок ГРУ. Вони надають експертні знання, яких може не вистачати ГРУ з певного питання. Шпигунські служби можуть виконувати кібероперації без них, але, ймовірно, не так добре». Троє колишніх співробітників Vulkan, які побажали залишитися анонімними через побоювання покарання, підтвердили деякі подробиці про компанію. Фінансові записи Vulkan, які були окремо отримані новинними організаціями, збігаються з посиланнями в документах у кількох випадках, в яких детально описано операції на мільйони доларів між відомими російськими військовими чи розвідувальними структурами та компанією. Експерти з розвідки та кібербезпеки заявили, що деталі в документах також збігаються з інформацією, зібраною про російські хакерські програми — включно з меншим попереднім витоком — і, схоже, описують нові інструменти для проведення наступальних кібероперацій. За їх словами, Vulkan є однією з десятків приватних фірм, які, як відомо, надають спеціалізовані кіберпрограми російським службам безпеки.

Експерти попередили, що невідомо, яка з програм була завершена та розгорнута, а не лише розроблена та замовлена російськими військовими, зокрема підрозділами, пов’язаними з ГРУ. Проте в документах йдеться про тестування, встановлене державою, зміни, бажані клієнтами, і готові проекти, що наполегливо свідчить про те, що принаймні пробні версії деяких програм були активовані. «Подібні мережеві схеми та проектні документи можна зустріти нечасто. Це дійсно дуже заплутана річ.

Це не було призначено для публічного показу», — сказав один із співробітників західної розвідки на умовах анонімності, щоб поділитися відвертими оцінками конфіденційних знахідок. «Але є сенс звернути увагу. Тому що ви краще розумієте, що намагається зробити ГРУ». Група аналізу загроз у Google, провідний мисливець за кіберзагрозами технологічної компанії, у 2012 році знайшла докази того, що Vulkan використовувався СВР, російською зовнішньою розвідкою. Дослідники спостерігали, як підозрілий пробний фішинговий електронний лист було надіслано з облікового запису Gmail на обліковий запис електронної пошти Vulkan, який був створений тією ж особою, очевидно, співробітником компанії. «Використання тестових повідомлень є звичайною практикою для перевірки фішингових електронних листів перед їх використанням», — йдеться в заяві Google. Після цього тестового електронного листа аналітики Google побачили, що та сама адреса Gmail використовується для надсилання зловмисного програмного забезпечення, яке, як відомо, використовує SVR проти інших цілей. Це був «не найрозумніший крок» з боку співробітника Vulkan, сказав один аналітик Google на умовах анонімності, щоб описати конфіденційні висновки. «Це точно була помилка».

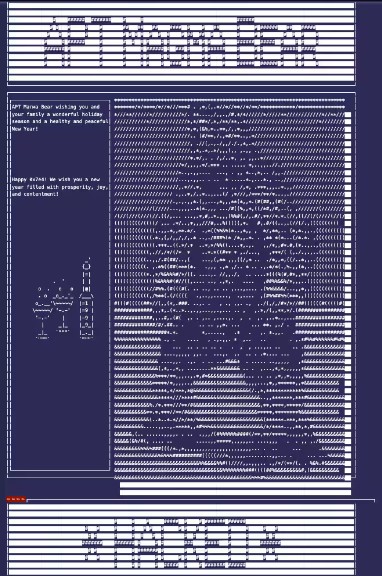

Згадки про компанію також можна знайти у VirusTotal, службі Google із базою даних шкідливого програмного забезпечення, яка є ресурсом для дослідників безпеки. Файл із позначкою «Secret Party NTC Vulkan» — це запрошення на свято, замасковане у шкідливому програмному забезпеченні, яке зазвичай контролює комп’ютер користувача. Запрошення — зовні нешкідливе — автоматично завантажує ілюстрацію великого ведмедя поруч із пляшкою шампанського та двома келихами. Зображення позначено «APT Magma Bear», що є посиланням на те, що західні чиновники з кібербезпеки позначали російські хакерські групи кодовими назвами ursine. APT відноситься до «Advanced Persistent Threat», терміну кібербезпеки для найсерйозніших хакерських груп, якими зазвичай керують такі країни, як Росія. У запрошенні написано: «APT Magma Bear бажає вам і вашій родині чудових відпусток і здорового та мирного Нового року!» фоном грає радянська військова музика.

За даними російських веб-сайтів ділової інформації, «Вулкан» був заснований у 2010 році та має близько 135 співробітників. На сайті компанії зазначено, що її головний офіс знаходиться на північному сході Москви. Рекламне відео на веб-сайті компанії зображує Vulkan як уривчастий технологічний стартап, який «вирішує корпоративні проблеми» та має «комфортне робоче середовище». Він закінчується заявою про те, що мета Вулкана — «зробити світ кращим». У рекламному ролику не згадується військова або розвідувальна робота. «Робота приносила задоволення. Ми використовували найновіші технології», — сказав один колишній співробітник в інтерв’ю на правах анонімності через побоювання покарання. «Люди були дійсно розумні. І гроші були хороші».

Деякі колишні співробітники Vulkan пізніше працювали у великих західних компаніях, включаючи Amazon і Siemens. Обидві компанії оприлюднили заяви, в яких не заперечували, що колишні співробітники Vulkan працювали на них, але вони заявили, що внутрішній корпоративний контроль захищає від несанкціонованого доступу до конфіденційних даних. Документи також показують, що Vulkan мав намір використовувати низку американського обладнання для налаштування систем для російських служб безпеки. У конструкторських документах неодноразово згадуються американські продукти, включаючи процесори Intel і маршрутизатори Cisco, які повинні використовуватися для налаштування «апаратно-програмних» систем російських військових і розвідувальних підрозділів.

Є й інші зв’язки з американськими компаніями. Деякі з цих компаній, включаючи IBM, Boeing і Dell, свого часу працювали з Vulkan, згідно з його веб-сайтом, який описує комерційну роботу з розробки програмного забезпечення без явного зв’язку з розвідкою та хакерськими операціями. Представники IBM, Boeing і Dell не заперечували, що ці організації раніше працювали з Vulkan, але заявили, що зараз вони не мають жодних ділових відносин з компанією.

Скарбницею документів спочатку поділився з репортером німецької газети Süddeutsche Zeitung . Консорціум, який вивчає документи, складається з 11 членів, включаючи The Post, The Guardian, Le Monde, Der Spiegel, iStories, Paper Trail Media і Süddeutsche Zeitung, з восьми країн. Серед тисяч сторінок витоку документів Vulkan є проекти, призначені для автоматизації та забезпечення операцій російських хакерських підрозділів. Amezit, наприклад, детально описує тактику автоматизації створення величезної кількості підроблених акаунтів у соціальних мережах для кампаній з дезінформації. Один документ із витоку кешу описує, як використовувати банки SIM-карт мобільних телефонів, щоб знищити перевірки нових облікових записів у Facebook, Twitter та інших соціальних мережах. Репортери Le Monde, Der Spiegel і Paper Trail Media, працюючи з обліковими записами Twitter, перерахованими в документах, знайшли докази того, що ці інструменти, ймовірно, використовувалися для численних кампаній дезінформації в кількох країнах. Одна із спроб включала твіти у 2016 році — коли російські оперативники з дезінформації працювали над підтримкою кандидата в президенти від Республіканської партії Дональда Трампа та підриву демократа Гілларі Клінтон — посилаючись на веб-сайт, у якому стверджувалося, що Клінтон зробила «відчайдушну спробу» «відновити свою лідерську позицію», шукаючи іноземної підтримки. в Італії. Журналісти також знайшли докази використання програмного забезпечення для створення фальшивих облікових записів у соціальних мережах у Росії та за її межами, щоб проштовхувати наративи у відповідності з офіційною державною пропагандою, включаючи заперечення того, що російські атаки в Сирії призвели до загибелі мирних жителів. Зідно з документами, у Amezit є й інші функції, які дозволять російським чиновникам відстежувати, фільтрувати та стежити за розділами Інтернету в регіонах, які вони контролюють. Вони припускають, що програма містить інструменти, які формують те, що користувачі Інтернету побачать у соціальних мережах. Проект неодноразово описується в документах як комплекс систем «інформаційного обмеження локальної території» і створення «автономного сегмента мережі передачі даних». Проект інструкції 2017 року для однієї з систем Amezit містить інструкції щодо «підготовки, розміщення та просування спеціальних матеріалів» — швидше за все, пропаганди, що поширюється за допомогою фейкових акаунтів у соціальних мережах, телефонних дзвінків, електронних листів та текстових повідомлень.

Один із макетів у проектному документі 2016 року дозволяє користувачеві наводити курсор на об’єкт на карті та відображати IP-адреси, доменні імена та операційні системи, а також іншу інформацію про «фізичні об’єкти». Одним із таких фізичних об’єктів, виділених флуоресцентним зеленим кольором, є Міністерство закордонних справ у Берні, Швейцарія, на якому показано гіпотетичну адресу електронної пошти та «ціль атаки» для «отримання привілеїв користувача root». Інший об’єкт, виділений на карті, – атомна електростанція Muhleberg, на захід від Берна. Він припинив виробляти електроенергію в 2019 році.

Один із макетів у проектному документі 2016 року дозволяє користувачеві наводити курсор на об’єкт на карті та відображати IP-адреси, доменні імена та операційні системи, а також іншу інформацію про «фізичні об’єкти».

Одним із таких фізичних об’єктів, виділених флуоресцентним зеленим кольором, є Міністерство закордонних справ у Берні, Швейцарія, на якому показано гіпотетичну адресу електронної пошти та «ціль атаки» для «отримання привілеїв користувача root». Інший об’єкт, виділений на карті, – атомна електростанція Muhleberg, на захід від Берна. Він припинив виробляти електроенергію в 2019 році.

Дмитро Альперович, який є співзасновником фірми з розвідки кіберзагроз CrowdStrike, сказав, що документи вказують на те, що Amezit призначений для виявлення та картографування критичних об’єктів, таких як залізниці та електростанції, але лише тоді, коли зловмисник має фізичний доступ до об’єкта. «З фізичним доступом ви можете підключити цей інструмент до мережі, і він відобразить уразливі машини», — сказав Альперович, нині голова Silverado Policy Accelerator, мозкового центру у Вашингтоні. Електронні листи свідчать про те, що системи Amezit були принаймні випробувані російськими спецслужбами до 2020 року. В електронному листі компанії від 16 травня 2019 року описується відгук від клієнта та бажання змінити програму. Електронна таблиця позначає, які частини проекту були завершені.

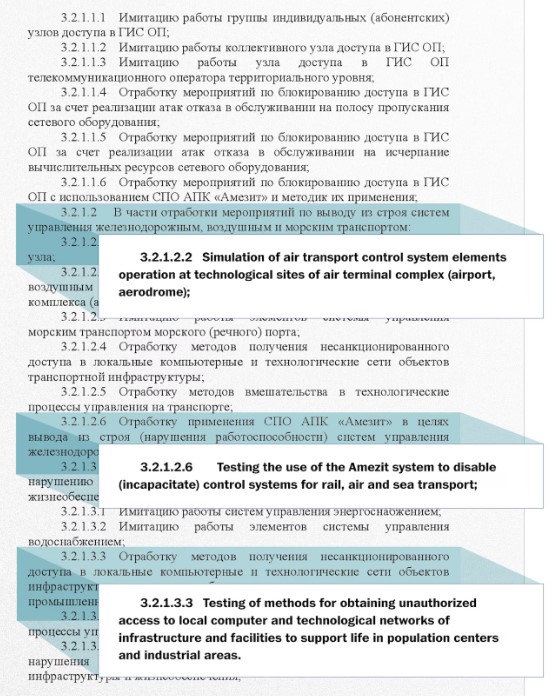

У документі також стверджується, що в 2018 році Vulkan уклав контракт на створення навчальної програми під назвою Crystal-2, щоб забезпечити одночасну роботу до 30 слухачів. У документі згадується тестування «системи Amezit для вимкнення [виведення з ладу] систем керування залізничним, повітряним і морським транспортом», але не уточнюється, чи було виконано навчальну програму, задуману в документах. Стажери також будуть «тестувати методи отримання несанкціонованого доступу до локальних комп’ютерних і технологічних мереж інфраструктури та об’єктів для підтримки життя в населених пунктах і промислових зонах», потенційно використовуючи можливості, які документ приписує Амезиту. Далі в документі написано: «Рівень секретності інформації, що обробляється та зберігається в продукті, — «Цілком таємно».»

Skan, інший основний проект, описаний у документах, дозволив російським зловмисникам безперервно аналізувати Інтернет на наявність уразливих систем і збирати їх у базу даних для можливих майбутніх атак. Джо Словік, менеджер із аналізу загроз у компанії з кібербезпеки Huntress, сказав, що Skan, ймовірно, розроблений для роботи в тандемі з іншим програмним забезпеченням. «Це фонова система, яка дозволила б це все — організацію та потенційне призначення завдань і націлювання можливостей у спосіб, яким можна централізовано керувати», — сказав він. Словік сказав, що Sandworm, російська військова хакерська група, яку звинувачують у численних підривних атаках, ймовірно, захоче зберегти велике сховище вразливостей. У документі від 2019 року говориться, що Skan можна використовувати для відображення «списку всіх можливих сценаріїв атак» і виділення всіх вузлів у мережі, які можуть бути залучені до атак. Згідно з оприлюдненими документами, система також забезпечує координацію між російськими хакерськими підрозділами, дозволяючи «обмінюватися даними між потенційними територіально рознесеними спецпідрозділами». «Skan нагадує мені старі військові фільми, де люди стоять… і розміщують свою артилерію та війська на карті», — каже Габбі Ронкоун, інший експерт з кібербезпеки в Mandiant. «І потім вони хочуть зрозуміти, де ворожі танки і куди їм потрібно вдарити першими, щоб прорвати ворожі лінії». Є дані, що принаймні частина «Скана» була поставлена російським військовим. У електронному листі від 27 травня 2020 року розробник Vulkan Олег Нікітін описав збір списку співробітників «для відвідування території нашого функціонального користувача» для встановлення та налаштування обладнання для проекту Skan, а також оновлення та налаштування програмного забезпечення та демонстрації функціональності. Функціональний користувач описується як «Хімки», що означає передмістя Москви, де базується Sandworm. «Територія закрита, режим суворий», — написав Нікітін, використовуючи російські терміни для охоронюваного секретного державного об’єкта. Нікітін не відповів на запит про коментар. Марія Крістоф з Paper Trail Media внесла свій внесок у цей звіт. Крейг Тімберг — старший редактор спільних розслідувань The Post і колишній журналіст із питань технологій. Еллен Накасіма — репортер із національної безпеки Post, яка писала про проблеми кібербезпеки та розвідки. Ганнес Мюнцінгер і Хакан Танріверді є старшими репортерами-розслідувачами Paper Trail Media з Мюнхена. Мюнцінгер отримав скарбницю документів і мав перші розмови з джерелом, працюючи на свого попереднього роботодавця, Süddeutsche Zeitung.