Ви знайдете детальний аналіз одного з найбільш витончених та небезпечних шкідливих програм сучасності – LockBit, який використовує новітню техніку SwitchSymb для посилення своїх атак. Ви дізнаєтеся, як ця шкідлива програма еволюціонувала, щоб обходити традиційні методи кіберзахисту, представляючи значний ризик для організацій по всьому світу.

Нещодавно ми виявили кампанію з компрометації ділової електронної пошти (BEC), яка триває щонайменше з третього кварталу 2022 року. Кампанія націлена на німецькомовні компанії в Німеччині, Австрії та Швейцарії. Як і в багатьох інших кампаніях BEC, зловмисники реєструють домени, які відрізняються лише одним або двома символами від домену організації-мішені. У цьому випадку з невідомої причини адреса в заголовку Reply-to (адреса, на яку відправник хоче отримати відповідь) відрізняється від адреси відправника в заголовку From; адреса в заголовку Reply-to не використовує домен, що імітує домен організації-мішені.

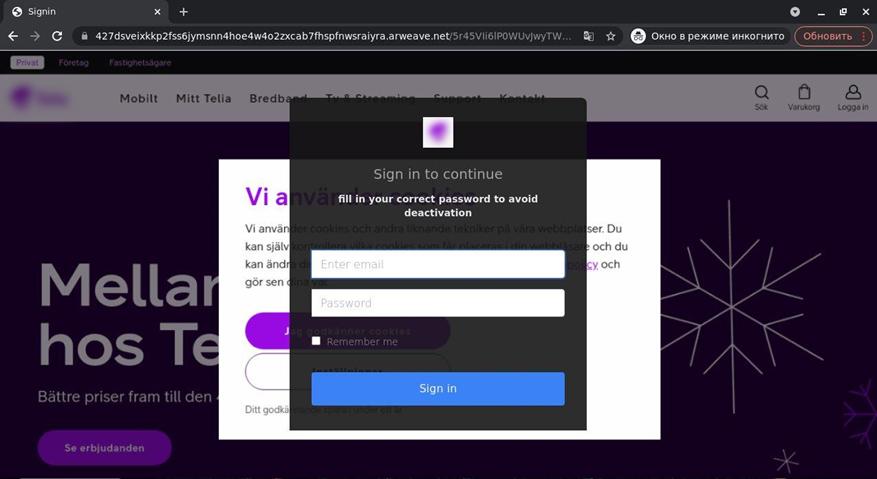

На відміну від цілеспрямованих атак, які компрометують корпоративну електронну пошту, звичайні фішингові кампанії дуже примітивні і можуть бути автоматизовані. Прикладом такої автоматизації є фішинговий набір SwitchSymb. Наприкінці січня цього року відбулося різке збільшення кількості електронних листів, надісланих в рамках однієї з фішингових кампаній, яку ми відстежуємо. Ця компанія націлена на корпоративних користувачів. Проаналізувавши отримані фішингові листи, ми виявили посилання на форму для підтвердження адреси електронної пошти.

Коли одержувач натискає на нього, він потрапляє на сторінку з доменом, що імітує домен організації. Фішинговий веб-сайт, на який веде ця сторінка, використовується кількома кампаніями одночасно. Це легко помітити за зміною URL-адреси сторінки, зокрема даних користувача, на якого здійснюється атака, що містяться на ній. У цьому випадку на сервері працює лише один екземпляр фішингового набору.

LockBit – одна з найбільш активних діючих груп здирників, яка атакує компанії по всьому світу. У різний час зловмисники використовували у своєму шкідливому код інших груп, наприклад BlackMatter і DarkSide. Цей підхід полегшує потенційним партнерам завдання управління шифрувальниками.

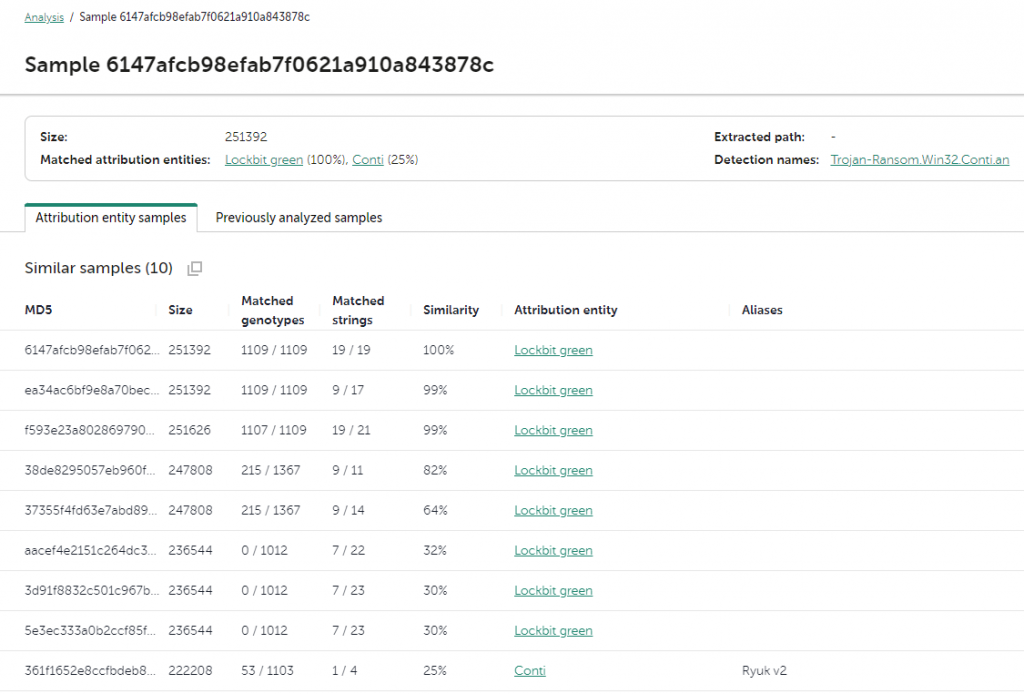

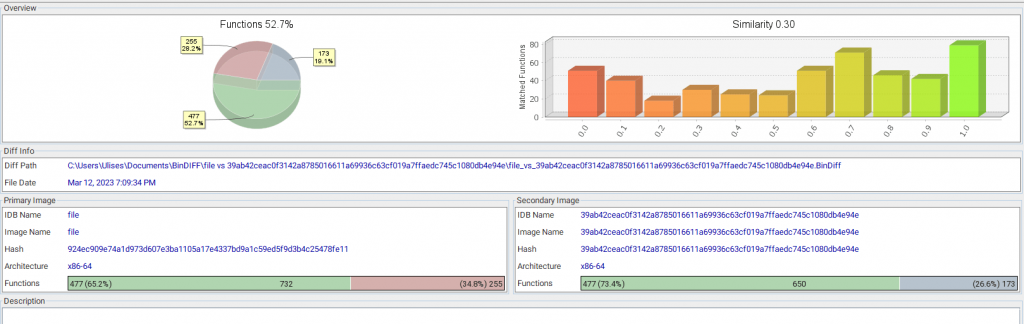

У лютому цього року ми знайшли новий варіант, LockBit Green, заснований на коді групи Conti, що припинила існування. Ми порівняли код двох шифрувальників і з’ясували, що LockBit Green містить 25% вихідного коду Conti.

Код, запозичений з Conti, містить три фрагменти: вимогу викупу, параметри командного рядка та схему шифрування. Використання записки з вимогою викупу не має сенсу. Немає задовільного пояснення, чому зловмисники так вчинили: параметри коду Conti були додані до параметрів командного рядка LockBit і стали доступними для використання. Загалом, LockBit Green підтримує наступні параметри командного рядка:

Зрештою, зловмисники запозичили у Conti схему шифрування. Вони використовують кастомну реалізацію алгоритму ChaCha8, яка шифрує файли за допомогою випадково згенерованих ключа та одноразового коду, для зберігання та шифрування яких застосовується жорстко закодований відкритий ключ RSA.

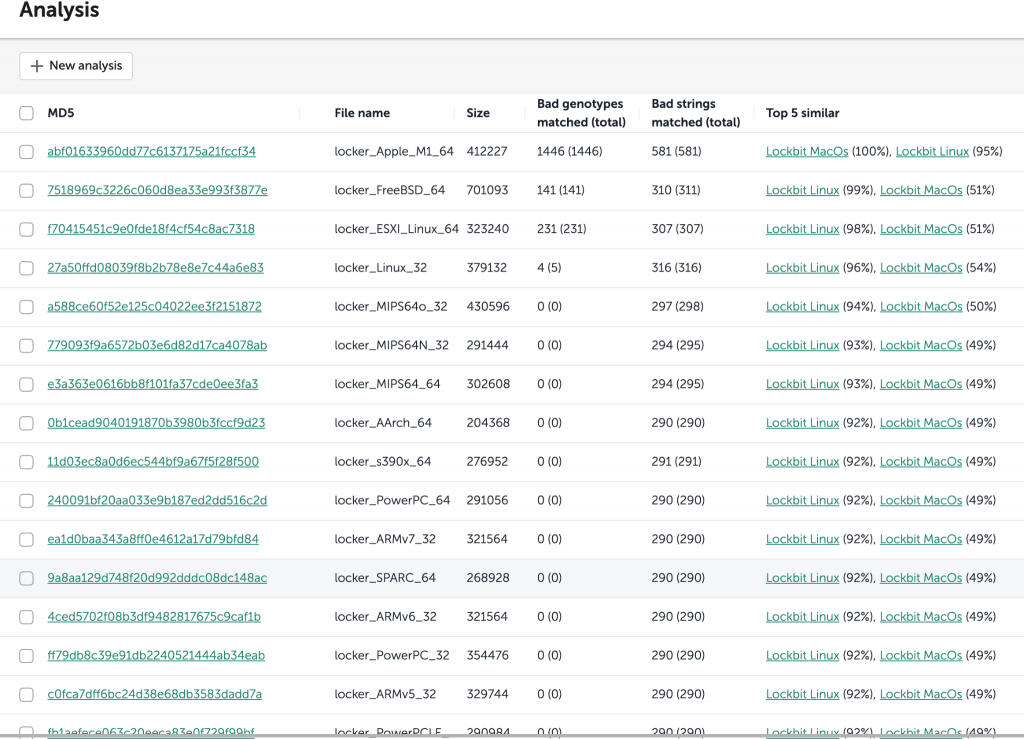

Нещодавно ми виявили, що в ZIP-файлі, завантаженому на мультисканер, містяться зразки LockBit для різних архітектур: Apple M1, ARM v6, ARM v7, FreeBSD і т.д. Звісно, у нас виникли сумніви: як виглядає їхній код, та простий аналіз ZIP-файлів показав, що всі зразки належать до версії LockBit для Linux/ESXi.

Наш подальший аналіз показав, що Rockbit протестував варіанти шифрувальника для різних архітектур, але ще не використовував їх у реальних атаках. Наприклад, зразки для macOS не зашифровані і не можуть бути запущені на цільовій системі. Крім того, шифрування рядків використовує дуже простий метод операції XOR з однобайтовим ключем. Тим не менш, результати дослідження свідчать про те, що LockBit незабаром запустить атаки на різні платформи.