Комп’ютери спілкуються за допомогою мереж. Ці мережі можуть бути в локальній мережі LAN або підключені до Інтернету. Мережні сніфери – це програми, які збирають низькорівневі дані пакетів, які передаються через мережу. Зловмисник може проаналізувати цю інформацію, щоб виявити цінну інформацію, таку як ідентифікатори користувачів і паролі. Wireshark – це потужний мережевий аналізатор, який може використовуватись для аналізу трафіку, що проходить через мережевий інтерфейс комп’ютера. Це може знадобитися для виявлення та вирішення проблем із мережею, налагодження ваших веб-додатків, мережевих програм або сайтів. Wireshark дозволяє повністю переглядати вміст пакета на всіх рівнях, тому ви зможете краще зрозуміти як працює мережа на низькому рівні. Всі пакети перехоплюються в реальному часі та надаються у зручному для читання форматі. Програма підтримує дуже потужну систему фільтрації, підсвічування кольором та інші особливості, які допоможуть знайти потрібні пакети. У цій інструкції ми розглянемо, як користуватися Wireshark для аналізу трафіку.

Нещодавно розробники перейшли до роботи над другою гілкою програми Wireshark 2.0, в ній було внесено безліч змін та покращень, особливо для інтерфейсу. Саме її ми використовуватимемо у цій статті. Пам’ятайте, що Wireshark є фільтри відображення і фільтри захоплення. Тут я розглядаю фільтри відображення, які вводяться у головному вікні програми у верхньому полі одразу під меню та іконками основних функцій. Щоб повною мірою розуміти значення фільтрів і що він показує, необхідно розуміння роботи мережі. Для ознайомлення з принципами роботи мережі та протоколів, рекомендується вивчити цикл роботи комп’ютерних мереж.

Комп’ютери спілкуються за допомогою широкомовної передачі повідомлень у мережі за допомогою IP-адрес. Після того, як повідомлення було надіслано в мережі, комп’ютер одержувача з відповідною IP-адресою відповідає своєю MAC-адресою. Мережевий аналіз — це процес перехоплення пакетів даних, надісланих через мережу. Це можна зробити за допомогою спеціального програмного забезпечення або апаратного обладнання.

Зберіть конфіденційні дані, наприклад облікові дані для входу:

Прослуховування повідомлень чату:

Файли захоплення передано через мережу.

Telnet

Rlogin

HTTP

SMTP

NNTP

POP

FTP

IMAP

Наведені вище протоколи є вразливими, якщо дані для входу надсилаються у вигляді звичайного тексту:

Перш ніж ми подивимося на пасивне та активне перехоплення, давайте розглянемо два основні пристрої, які використовуються для об’єднання комп’ютерів у мережу; концентратори та комутатори.

Концентратор працює, надсилаючи широкомовні повідомлення на всі вихідні порти на ньому, крім того, який надіслав широкомовне повідомлення . Комп’ютер одержувача відповідає на широкомовне повідомлення, якщо IP-адреса збігається. Це означає, що під час використання концентратора всі комп’ютери в мережі можуть бачити широкомовне повідомлення. Він працює на фізичному рівні (рівні 1) моделі OSI.

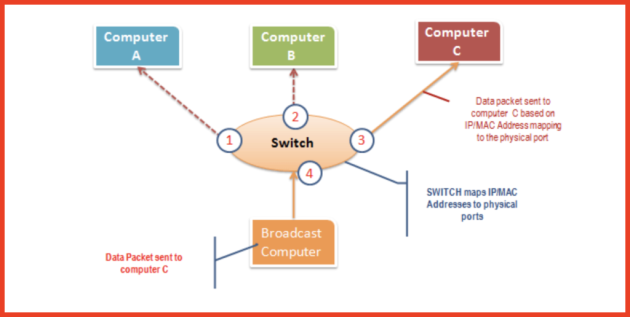

Перемикач працює інакше; він відображає IP/MAC-адреси на фізичні порти на ньому . Широкомовні повідомлення надсилаються на фізичні порти, які відповідають конфігураціям IP/MAC-адрес комп’ютера одержувача. Це означає, що широкомовні повідомлення бачать лише комп’ютери одержувачів. Комутатори працюють на канальному рівні (рівень 2) і мережевому рівні (рівень 3).

Пасивне перехоплення — це перехоплення пакетів, що передаються через мережу, яка використовує концентратор . Його називають пасивним нюханням, оскільки його важко виявити. Це також легко виконати, оскільки концентратор надсилає широкомовні повідомлення всім комп’ютерам у мережі.

Активне перехоплення – це перехоплення пакетів, що передаються через мережу, яка використовує комутатор . Існує два основні методи, які використовуються для нюхання зв’язаних комутаторів мереж: ARP Poisoning і MAC-флуд.

У цьому практичному сценарії ми збираємося використовувати Wireshark для нюхання пакетів даних, коли вони передаються через протокол HTTP . Для цього прикладу ми проаналізуємо мережу за допомогою Wireshark, а потім увійдемо у веб-програму, яка не використовує безпечний зв’язок.

Ми ввійдемо до веб-програми на: http://www.techpanda.org/

Адреса для входу – [email protected] , а пароль – Password2010 .

Примітка: ми входитимемо у веб-програму лише з метою демонстрації. Техніка також може нюхати пакети даних з інших комп’ютерів, які знаходяться в тій самій мережі, що й той, який ви використовуєте для нюхання. Сніфінг обмежується не лише techpanda.org, але й усі пакети даних HTTP та інших протоколів.

На малюнку нижче показано кроки, які ви повинні виконати, щоб виконати цю вправу без плутанини.

Завантажте Wireshark за цим посиланням http://www.wireshark.org/download.html

Відкрийте Wireshark:

Ви отримаєте наступний екран:

Виберіть мережевий інтерфейс, який потрібно пронюхати. Зауважте, що для цієї демонстрації ми використовуємо бездротове підключення до мережі. Якщо ви працюєте в локальній мережі, вам слід вибрати інтерфейс локальної мережі.

Натисніть кнопку «Пуск»:

Відкрийте веб-переглядач і введіть http://www.techpanda.org/

Електронна адреса для входу – [email protected] , а пароль – Password2010

Натисніть кнопку відправити:

Успішний вхід має надати вам наступну інформаційну панель:

Поверніться до Wireshark і зупиніть запис у реальному часі:

Фільтрувати результати протоколу HTTP лише за допомогою текстового поля фільтра:

Відразу під записами журналу є панель зі зведенням отриманих даних. Шукайте підсумок із зазначенням текстових даних на основі рядків:

application/x-www-form-urlencoded:

Ви повинні мати можливість переглядати текстові значення всіх змінних POST, надісланих на сервер через протокол HTTP.

Затоплення MAC-адрес – це техніка мережевого аналізу, яка заповнює таблицю MAC-адрес комутатора фальшивими MAC-адресами . Це призводить до перевантаження пам’яті комутатора і змушує його працювати як концентратор. Коли комутатор було зламано, він надсилає широкомовні повідомлення на всі комп’ютери в мережі. Це дає змогу нюхати пакети даних, коли вони надсилаються в мережі.

Деякі комутатори мають функцію захисту портів . Ця функція може бути використана для обмеження кількості MAC-адрес на портах. Його також можна використовувати для підтримки безпечної таблиці MAC-адрес на додаток до тієї, що надається комутатором.

Сервери автентифікації, авторизації та обліку можна використовувати для фільтрації виявлених MAC-адрес.

Обмеження мережевими фізичними носіями значно знижує ймовірність встановлення мережевого сніфера

Шифрування повідомлень під час їх передачі через мережу значно знижує їх цінність, оскільки їх важко розшифрувати.

Зміна мережі на мережу Secure Shell (SSH) також зменшує ймовірність того, що мережа буде перехоплена.