У цій статті розкрито тему програмного забезпечення для сканування мережі. Сканування мережі має на меті ідентифікувати мережні комп’ютери та ідентифікувати мережні служби, що працюють на них (відкриті порти TCP або UDP). Ми розглянемо основне програмне забезпечення, яке використовується «Етичними Хакерами». Ви дізнаєтеся про програму NMAP (Zenmap), яка була спеціально розроблена для швидкого сканування великих мереж так і для окремих мереж. Ознайомитеся з Hping2/Hping3. Це один з інструментів для аудиту безпеки та тестування брандмауерів та мереж та використовувався для використання технології сканування бездіяльності. У статті згадано новий механізм збору інформації та кореляції, створений для членів спільнот із досліджень та тестування безпеки — Unicornscan.

Metasploit — це проект з відкритим кодом, який надає інструменти для виконання тестів на проникнення та широкого аудиту безпеки. Ви дізнаєтеся про NetScanTools Pro — інструмент, який дозволяє виправляти неполадки, відстежувати, виявляти пристрої у вашій мережі. Також можна сканувати мережу інтернет за допомогою програм для мобільних пристроїв. IP Scanner для iOS, Android – сканує вашу локальну мережу, щоб визначити особистість усіх її активних комп’ютерів та інтернет-пристроїв. Fing це мобільний додаток для Android та iOS, який сканує та надає повну інформацію про мережу, таку як IP-адреси, MAC-адреси, постачальник пристрою та місцезнаходження інтернет-провайдера. Network Scanner це мобільний додаток для Android, який дозволяє зловмисникам ідентифікувати активний хост у діапазоні можливих адрес.

Сканування мережі має на меті ідентифікувати мережні комп’ютери та ідентифікувати мережні служби, що працюють на них (відкриті порти TCP або UDP). Перше завдання — відправити повідомлення Echo ICMP за допомогою програми ping з послідовним пошуком адрес хостів у мережі. Варто спробувати відправити Echo-повідомлення на широкомовну адресу – на нього відповідатимуть усі комп’ютери. Ми розглянемо основне програмне забезпечення, яке використовується «Етичними Хакерами».

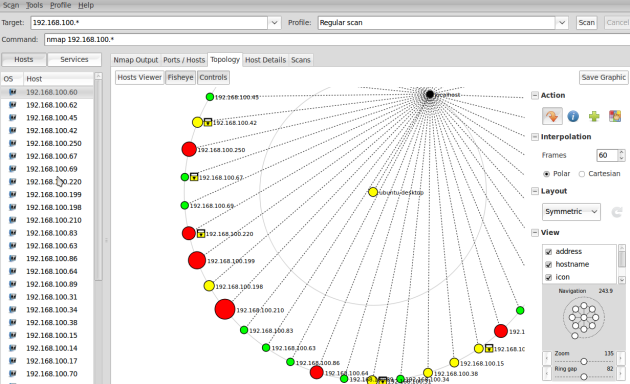

Це утиліта з відкритим вихідним кодом для дослідження мережі та перевірки безпеки. Вона була розроблена для швидкого сканування великих мереж, хоча чудово справляється з окремими цілями.

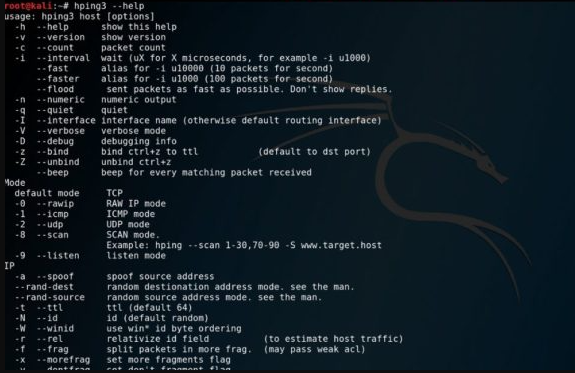

Це один з інструментів для аудиту безпеки та тестування брандмауерів та мереж та використовувався для технології сканування бездіяльності (також винайденої автором hping). Він підтримує протоколи TCP, UDP, ICMP та RAW-IP, має режим traceroute, можливість відправлення файлів між закритим каналом та багатьма іншими функціями.

Unicornscan — це новий механізм збору інформації та кореляції, створений для членів спільнот із досліджень та тестування безпеки. Він був розроблений, щоб забезпечити масштабований, точний, гнучкий та ефективний механізм. Він випущений для використання спільнотою згідно з умовами ліцензії GPL. Unicornscan — це спроба використання розподіленого стеку TCP/IP для користувача. Він призначений надати досліднику чудовий інтерфейс для введення стимулу в пристрій або мережу з підтримкою TCP/IP і вимірювання відповіді.

Metasploit — це проект з відкритим кодом, який надає інструменти для виконання тестів на проникнення та широкого аудиту безпеки. Він надає інформацію про вразливості безпеки та допомагає в тестуванні на проникнення та розробці сигнатур IDS. Це полегшує завдання зловмисників, авторів експлойтів і записувачів корисного навантаження. Основною перевагою фреймворка є модульний підхід, тобто дозволяє комбінувати будь-який експлойт з будь-яким корисним навантаженням. Він дає змогу автоматизувати процес виявлення й використання та надає необхідні інструменти для виконання фази ручного тестування тесту на проникнення. Ви можете використовувати Metasploit Pro для пошуку відкритих портів і служб, використання вразливостей, подальшого включення в мережу, збору доказів і створення звіту про результати тестування.

NetScanTools Pro — це інструмент дослідження, який дозволяє виправляти неполадки, відстежувати, виявляти пристрої у вашій мережі. Використовуючи цей інструмент, ви можете легко збирати інформацію про локальну локальну мережу, а також про користувачів Інтернету, IP-адреси, порти тощо. Зловмисники можуть знайти вразливі місця та відкриті порти в цільовій системі. Це допомагає зловмисникам автоматично або вручну (за допомогою ручних інструментів) перераховувати адреси IPv4/IPv6, імена хостів, доменні імена, адреси електронної пошти та URL-адреси. NetScanTools Pro поєднує в собі багато мережевих інструментів та утиліт, класифікованих за функціями, наприклад активні, пасивні, DNS та локальний комп’ютер.

IP Scanner для iOS, Android – сканує вашу локальну мережу, щоб визначити особистість усіх її активних комп’ютерів та інтернет-пристроїв. Це дозволяє зловмисникам виконувати дії зі сканування мережі поряд із пінгом та скануванням портів.

Це мобільний додаток для Android та iOS, який сканує та надає повну інформацію про мережу, таку як IP-адреса, MAC-адреса, постачальник пристрою та місцезнаходження інтернет-провайдера. Це дозволяє зловмисникам виявляти всі пристрої, підключені до мережі Wi-Fi, їх IP- і MAC-адреси, а також ім’я виробника пристрою. Це також дозволяє зловмисникам виконувати мережевий пінг та трасування через певні порти, такі як SSH, FTP, NetBIOS тощо.

Це мобільний додаток для Android, який дозволяє зловмисникам ідентифікувати активний хост у діапазоні можливих адрес у мережі. Він також відображає IP-адреси, MAC-адреси, імена хостів та відомості про виробника всіх доступних пристроїв в мережі. Цей інструмент також дає змогу зловмисникам сканувати порти з певними номерами портів.