У сучасному цифровому світі все більше користувачів стикаються з файлами, до яких забули паролі — PDF-документи, архіви RAR, ZIP чи 7Z. У цій статті ми детально розглянемо, як відновити доступ до зашифрованих файлів, використовуючи безкоштовні утиліти, такі як pdfcrack, rarcrack і John the Ripper. Ми покажемо, як працює словниковий метод атаки, чому слабкі паролі можна зламати за лічені хвилини, та як убезпечити свої документи від несанкціонованого доступу.

Дисклеймер: Уся інформація, наведена нижче, представлена виключно в освітніх цілях. Автор не закликає до неправомірного використання технік зламу. Використовуйте отримані знання для тестування безпеки власних файлів або в межах дозволених законом ситуацій.

Для початку знайдемо та встановимо дані програми у репозиторії:

apt search pdfcrack sudo apt update sudo apt install pdfcrack

Те ж саме з rarcrack:

sudo apt install rarcrack (sudo apt update вже не обов'язково вводити так як виконав цю операцію)

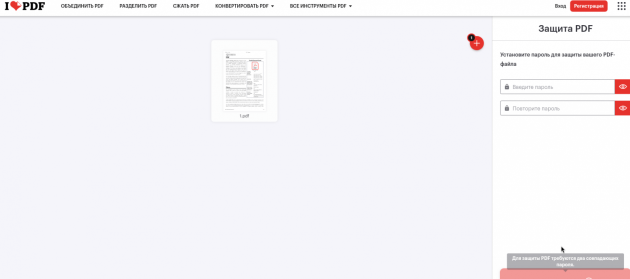

Далі створюємо свій pdf зі сторінки вікіпедії (Ctrl+P у браузері) та зайшов на сайт https://www.ilovepdf.com/ де можна зашифрувати pdf паролем.

Після операцій можна завантажити зашифрований pdf

А вже після пробуємо перебрати пароль утилітою pdfcrack. Відкриваємо термінал (природно) та забиваємо наступне (загальний приклад синтаксису):

pdfcrack --wordlist=/шлях/до_файлу_словника/файл словника /шлях_до зашифрованого pdf/зашифрований pdf

Або ось так:

pdfcrack --wordlist=/usr/share/wordlists/rockyou.txt 1_protected.pdf

Як видно зі скріншоту, програма успішно підібрала пароль зі словника — freedom4me. Далі залишилося лише ввести цей пароль.

Знаходимо файл, намагаємося його відкрити — система запитує пароль. Вводимо підібраний: доступ відкрито:

Файл успішно відкрито.

З PDF-документа (1.pdf), який не був зашифрований, було створено архів RAR із встановленим паролем.

Наступний крок — спроба підібрати пароль до цього архіву.

Для інструмента rarcrack у даному випадку використовувався наступний синтаксис команди:

rarcrack 1.pdf.rar

Як видно зі скріншоту, програма підібрала пароль – 56 (хоч він і елементарний).

Далі заходимо в архів, бачимо, що вміст зашифрований (замок на файлі), пробуємо відкрити файл – вимогу пароля, вводимо пароль і отримуємо результат:

Виконується спроба підібрати тризначний пароль. Створено зашифрований архів 2.rar з паролем, що складається з трьох символів.

Алгоритм операцій той же:

rarcrack 2.rar

Знову вводимо підібраний пароль (в даному випадку 098)

Результат:

Програма rarcrack не підтримує словниковий перебір. Її алгоритм базується на повному переборі всіх можливих комбінацій, починаючи з двозначних паролів. Через це при використанні складного пароля необхідно враховувати значні витрати часу, ресурси системи та обчислювальну потужність.

У довідці (rarcrack –help) зазначено, що інструмент здатний підбирати паролі не лише до архівів RAR, а також до ZIP і 7Z. Проте, попри численні спроби підібрати паролі до архівів у форматах ZIP і 7Z (навіть із простими двозначними паролями), результату досягти не вдалося — rarcrack не зміг розшифрувати жоден із них.

Натомість для підбору паролів до ZIP і 7Z-архівів ефективним рішенням є утиліта John the Ripper, яка попередньо встановлена в операційній системі Kali Linux. Інструкції щодо встановлення на інші дистрибутиви доступні у відкритому доступі.

Для демонстрації були підготовлені два архіви — 3.zip та 4.7z — обидва зашифровані:

Далі алгоритм такий

Створюємо утилітою хеш файлу архіву

Перебираємо паролі утилітою по хешу

Отже, синтаксис у моєму випадку такий (відкриваємо термінал у тій самій папці, де знаходяться архіви):

zip2john 3.zip > hash.txt

На цьому етапі було прийнято рішення переглянути хеш. У відповідь система вивела типову, з погляду шифрування, «абракадабру» — саме так і має виглядати хеш, адже він являє собою зашифровану, непридатну до зворотного декодування послідовність символів.

cat hash.txt

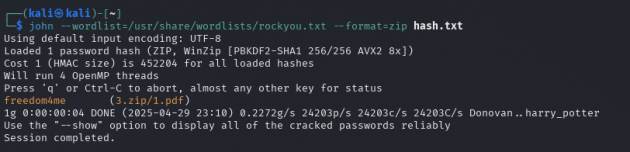

Наступним кроком виконується підбір пароля на основі хешу. Для цього використовується словникова атака з використанням заздалегідь підготовленого словника.

У даному випадку синтаксис команди виглядав так:

john --wordlist=/usr/share/wordlists/rockyou.txt --format=zip hash.txt

І пароль був успішно підібраний:

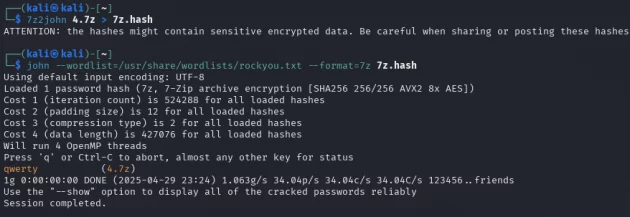

Аналогічно чинимо і з другим архівом:

7z2john 3.zip > 7z.hash john --wordlist=/usr/share/wordlists/rockyou.txt --format=7z 7z.hash

Пароль успішно підібраний

Тепер все, що залишилося – спробувати розархівувати файли, природно буде запрошено пароль, який ми і введемо:

Успішно.

Як показує практика, навіть базові інструменти підбору паролів, на зразок pdfcrack, rarcrack та John the Ripper, здатні ефективно відновити доступ до зашифрованих файлів — за умови, що використано прості або поширені паролі. При цьому важливо розуміти межі кожного інструмента: наприклад, rarcrack не підтримує словникові атаки, тоді як John the Ripper дозволяє здійснювати цілеспрямований підбір по хешу за допомогою словника.