Ця інструкція пояснює, як сканувати мережеві адреси для знаходження вразливостей в роутерах, модемах та камерах, використовуючи спеціалізоване програмне забезпечення. Знання IP-адрес, логінів та паролей є ключовими для доступу до мережевого обладнання. Використання стандартних логінів і паролей та вразливостей у програмному забезпеченні дозволяє легко отримати доступ. Програми для сканування мережі дозволяють швидко ідентифікувати потенційні цілі, а спеціалізовані пошукові системи можуть надати детальну інформацію про мережеві пристрої. Ці методи можуть застосовуватись для підвищення інформаційної безпеки.

Основна машина – все програмне забезпечення ліцензійне (платне, в крайньому випадку безкоштовне, але не зломане), на віруси просканована, встановлено ВПН-з’єднання найшвидше (або автоматичне з’єднання з будь-якою країною або з країною, яка має найбільшу кількість точок з’єднання, найчастіше це США, Британія, або Китай).

Віртуальна машина – також все програмне забезпечення ліцензійне (платне, в крайньому випадку безкоштовне, але не зломане), на віруси також просканована, але встановлено ВПН-з’єднання з території країни-агресора (в нашому випадку з російської федерації) Навіщо це потрібно?

Адже ворог теж не спить, він також моніторить і знає звідки може прийти атака. Доречі ір-адреси з України в росії заблоковані, але самі себе вони блокувати не будуть, тому, якщо ми робимо вигляд що заходимо до мережі із території країни-агресора тоді ми маємо більш вірогідну можливість не бути заблокованими (це не є обов’язковою умовою, можливо навіть і з ір-адреси країни-агресора не вдається зайти, тоді використовуємо ір-адреси сусідніх або дружніх країн, у випадку росії це країни минулого СНД). Спочатку, підготуй компьютер і тільки після того, як ми налаштували свої робочі машини зі створеними двофакторними (подвійними, або дабл) ВПН-ми (дивись інструкцію про Підготовку робочої платформи для роботи та відео https://www.youtube.com/watch?v=Nz2dXM6mP04) можемо приступати до конкретної задачі. В цій інструкції описані дії щодо сканування ір-адрес, які знаходяться на території ворога.

Якщо інструкія для Вас не є вичерпною, ви можете запропонувати свої правки через бота бо ми завжди відкриті для КОНСТРУКИВНИХ пропозицій: https://t.me://HackYourMom_reg_bot

Підібравши логін та пароль до будь-якої автоматизованої системи (домашній роутер, роутер на підприємстві, роутер у військовій частині, камери відеоспостереження, будь-які побутові прилади, розумні будинки…) будь що, пов’язане з інтернетом, ми будемо мати доступ до цих систем і зможемо, як мінімум нагадати про себе, налякати ворога… А як максимум – взяти на себе керування системами, до яких ми зможемо дістатися. Для цього наша іт-армія повинна знайти ці лазівки та передати їх компетентним органам. Нам потрібні доступи до цих мереж!

змінюємо логін та пароль до роутера, щоб був доступ тільки у нас;

змінюємо назву WI-FI мережі на ту, яку вказав куратор;

Якщо ви працюєте самостійно то змінюйте паролі на щос типу: PutinHuilo, щоб інші знали, що роутер уже зламано;

Робимо скріншот змінених даних роутера та зберігаємо в папці з містом, яке сканував.

У нас ввімкнена робоча машина (основна машина з віртуальною). Ще раз нагадую про двофакторне (подвійне, або тоннель в тоннелі) ВПН-з’єднання. На основній машині ВПН-з’єднання найбільш швидке з будь-якою країною, а на віртуальній машині ВПН-з’єднання бажано з країни агресора. Також необхідно використовувати різні програми ВПН! В моєму прикладі буде використовуватися на основній машині ВПН-з’єднаням за допомогою програми Proton, на віртуальній машині – програма Hotspot Shield.

Тепер нам потрібен інструмент для роботи. В якості інструмента по скануванню ір-адрес використовуємо програму Router Scan. Завантажити її можна за посиланням або обережно знайти в інтернеті свіжішу, якщо є.

Важливо! На офіційному сайті Router Scan (на малюнку нижче) завантажувати ПЗ потенційно небезпечно!

1) Якщо завантаження не вдається необхідно в посиланні https замінити на http. В моєму випадку це спрацювало. Розпаковуємо та запускаємо програму.

Для знаходження цілей атаки (ір-адрес в конкретному місті) використовуємо сайт https://4it.me/getlistip. Або інший, який видає IP діапазони міста.

2) В полі де вказано «Город» вносимо російською мовою місто, яке ми хочемо просканувати, та тиснемо «Поиск». Наприклад, я сканую місто Курск.

3) Маємо купу ір-адрес, які зареєстровані в цьому місті. IP АДРЕСИ МОЖНА ШУКАТИ І ІНШИМИ ШЛЯХАМИ, ТО НЕ ПРИНЦИПОВО! Копіюємо і вставляємо в новостворений файл на віртуальній машині щоб зберегти всі ці адреси та зберігаємо файл (назва файлу для зручності називаємо місто, яке скануємо).

В папці з програмою є мануал по роботі з програмою на російською мовою для більш детального вивчення, але основні установчі дані такі:

Головна кнопка. Спочатку вона є для старту сканування, але потім ділиться на дві кнопки – для зупинки та постановки на паузу сканування.

Максимальна кількість потоків. Цей параметр встановлює скільки пристроїв може скануватися паралельно та одночасно. Залежить від потужності робочої машини та віртуальної машини. Більше потужність – більше значення.

Тайм-аут з’єднання. Встановлює поріг очікування з’єднання з пристроєм в мілісекундах. Примітка: Залежно від провайдера, швидкості та стабільності з’єднання цей параметр доведеться варіювати інтуїтивно, для отримання стабільних результатів сканування без втрат з’єднання. Якщо вам здається, що програма задіює недостатньо потоків, і ваша система може віддати більше ресурсів, спробуйте змінити режим сканування у налаштуваннях програми (по замовчуванню не змінюємо).

Список портів для сканування. Визначає, які TCP порти будуть перевірятися при скануванні IP діапазонів. Всі порти скануються з використанням звичайного протоколу HTTP/1.0, за виключенням портів 443, 4343 та 8443 – вони скануються по HTTPS с використанням бібліотеки OpenSSL. Для збільшення кута огляду в мережі, можна додати в список порти 81, 88, 8000, 8081, 8082, 8088, 8888 та інші. Також список портів можна змінити у файлі ports.txt.

Список IP діапазонів для сканування. Їх ми беремо із текстового файлу, в який записали всі ір-адреси з сайту https://4it.me/getlistip, для якого міста ми і зберігали адреси (в нашому випадку місто Курск). Для зручності та щоб не перенавантажити машину обираємо декілька ір-адрес, а не всі одразу і додаємо до форми 5, або в список діапазонів у файлі ranges.txt.

Модулі сканування. Вибираємо всі.

Далі, коли всі налаштування зроблені приступаємо до сканування, натиснувши кнопку 1. Очікуємо результат. В програмі знизу буде зелена смужка, яка вказує процент сканування. Також там є дані щодо використаного часу сканування та очікуваного.

Після сканування переходимо до вкладки «Good Results» і натиснувши правою кнопки миші на вільному місці вибираємо експорт сканованої таблиці. Формат для зручності обираємо .csv. Відкриваємо збережену таблицю з гарним результатом і зберігаємо у форматі ексель у папці ЗАГАЛЬНИЙ СКАН на диску.

Потім, з таблиці вдалих просканованих адрес вибираємо тільки ті, в яких є данні адміністратора та пароль й записуємо їх у новий файл ексель в папку ГАРНИЙ РЕЗУЛЬТАТ. Таким чином у нас з’явиться база готових користувачів та їх паролі. Потім наші адміни будуть відсилати вищестоячим для прийняття рішення! Наша задача зараз, зробити все можливе, щоб нанести максимальну шкоду ворогу, будучи диванними військами!

В деяких випадках трапляється таке, що повторне сканування за допомогою програми Router Scan неможливе і вискакує помилка. В такому разі необхідно перезапустити програму, а ще краще, після кожного сканування бажано очистити кеш-пам’ять, або ще краще просто перезавантажити свою робочу машину і продовжувати працювати далі!

Нас цікавлять ті результати, у яких є дані для входу у полі Authorization:

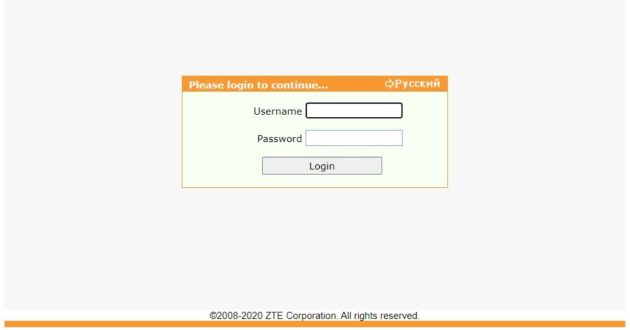

Після вдалого сканування переходимо на сторінку управління роутером. Зробити це можна або із програми Router Scan натиснувнши праву кнопку миші, як на зображенні, натискаючи Open In Browser, або просто через браузер ввівши в адресний рядок ір-адресу жертви.

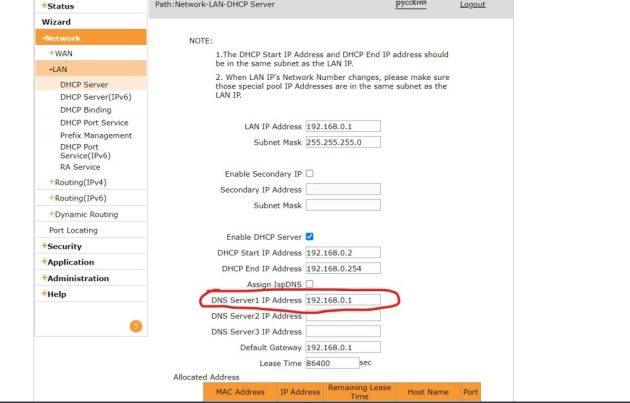

За допомогою логіну та пароля, який ми отримали при скануванні, заходимо в налаштування роутера. Потрібно буде знайти де змінити налаштування сервера DNS, у кожного роутера, свій інтерфейс. Зазвичай налаштування DNS бувають у вкладках “WAN”, “LAN” або “Network Settings”, а в деяких інтерфейсах буває пошук за налаштуванням. Змінюємо адреси DNS серверів на наступні:

217.28.140.2 та 217.28.140.3 або 91.200.81.2 та 91.200.81.3

Крім інформації про війну, коли жертва нашої атаки перейде на сторінку, з її IP-адреси буде йти DDoS атака на російські сайти. А це зараз важливо, тому що більшість важливих сайтів блокують IP не з Росії.Також, ви можете змінити пароль на доступ до адміністрування роутера, щоб довелося скидати роутер (для непідготовленої людини, це робиться тільки викликом техніка додому).

Увага! Не зміюйте пароль доступу до Wi-Fi мережі. Власнику буде відразу зрозуміло що з роутером щось не так.

Так само, як за допомогою RouterScan, можна шукати/сканувати ще й за допомогю пошукових систем Shodan.io та Censys, якщо ви звісно вмієте.

https://habr.com/ru/post/237787/

Ми зібрали найпростіші інструкції та софт для масовки. Ви можете зламувати все що завгодно в РФ будь яким зручним способом!

Пишемо опис перед відправкою файлу, а не як на скріні! В ідеалі щоб файл та опис до нього був в одному повідомленні! Та називайте файли так щоб вони відображали суть наприклад “відібрані роутери з логінами та паролями з програми RouterScan по місту Москва”. Ще можна надіслати до бота Мамкіних Хакерів https://t.me://HackYourMom_reg_bot , тільки якщо слали до СБУ кажіть мені про це, бо я ім все пересилаю!

Наприклад: “Роутери по місту Іваново, вже відсортовані с паролями, днс всім поміняв, в СБУ копію надіслав, висилаю копію мамкіним хакерам” Або “Камери IP тв по місту Бєлгород для корегування вогню, в СБУ не слав, шлю тільки Вам бо ссикотно в СБУ писати”.

До офіційного боту СБУ https://t.me/stop_russian_war_bot , який вони офіційно розміщували в себе в телеграм https://t.me/SBUkr/3762, в боті знаходемо розділ CyberFront як на малюнку нижче!

Дякуємо за увагу. Разом до перемоги! Слава Україні!