Hashcat був написаний десь у середині 2009 року. Так, вже були майже ідеальні робочі інструменти, що підтримують атаки на основі правил, такі як “PasswordsPro”, “John The Ripper”. Однак з невідомої причини обидва вони не підтримували багатопотоковість. Це була єдина причина написати Hashcat: використовувати багатоядерність сучасних процесорів. Правда, це було не на 100% правильно. John the Ripper вже підтримував MPI за допомогою патча, але на той час він працював лише для атаки Brute-Force. Не було доступного рішення для злому простого MD5, який підтримує MPI за допомогою атак на основі правил.

Hashcat, починаючи з першої версії v0.01, називався «atomcrack». Ця версія була дуже поганою, але принаймні ядро MD5 було написано на асемблері з використанням інструкцій SSE2 і, звичайно, було багатопоточним. Це був простий зломщик словників, не більше. Але це було швидко. Дуже швидко. Цим зацікавилися і через тиждень було близько 10 бета-тестерів. Все працювало добре, тому було додано запити на додаткові типи алгоритмів, движок правил для мутації словників, версію для Windows і різні режими атаки. Ці розробки тривали близько півроку і були абсолютно непублічними. Потім у версії 0.29 «atomcrack» було перейменовано на «Dr. Хеш». Потім з випуском версії 0.30 до «hashcat». Першим офіційним випуском hashcat була v0.30, випущена 24.12.2009. Починаючи з випуску hashcat v0.40, випущеного 05.08.2012, були додані двійкові файли для Mac OSX. Hashcat — найшвидший і найдосконаліший у світі інструмент для відновлення пароля. Остання версія поєднує попередній hashcat на основі процесора (тепер називається hashcat-legacy) і oclHashcat на основі графічного процесора. Hashcat випускається як програмне забезпечення з відкритим кодом за ліцензією MIT.

Я виявив, що можу вичавити трохи більше енергії зі свого хеш-злому, додавши ці параметри:

Це змусить Hashcat використовувати інтерфейс графічного процесора CUDA, який має помилки, але забезпечує більшу продуктивність (–force), оптимізує 32 символи або менше паролів (-O) і встановить робоче навантаження на «Божевільне» (-w 4), що є має зробити ваш комп’ютер фактично непридатним для використання під час процесу злому. Нарешті, «–opencl-device-types 1,2» змусить HashCat використовувати І ГП, і ЦП для обробки злому.

Створіть файл .hash з усіма хешами, які ви хочете зламати puthasheshere.hash: $1$O3JMY.Tw$AdLnLjQ/5jXF9.MTp3gHv/

Приклад Hashcat злому паролів Linux md5crypt за допомогою rockyou:

Приклад Hashcat злому паролів WordPress за допомогою rockyou:

Зразки хешів: http://openwall.info/wiki/john/sample-hashes

Not So Secure створив спеціальне правило:

https://www.notsosecure.com/one-rule-to-rule-them-all/

Правило можна завантажити з їх сайту Github:

https://github.com/NotSoSecure/password_cracking_rules

Я зазвичай перекидаю OneRuleToRuleThemAll.rule у підпапку правил і запускаю його таким чином із свого вікна Windows (на основі статті notsosecure):

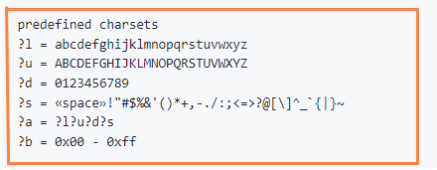

Підбір всіх паролів довжиною 1-8 з можливими символами A-Z a-z 0-9

Після захоплення або скидання реєстру NTDS.dit і SYSTEM або скидання пам’яті LSASS із вікна Windows ви часто отримуєте хеші NTLM.

І використання Impacket для скидання хешів

Ви можете зламати хеш-дамп NTLM, підписавши такий синтаксис hashcat:

Ім’я учасника служби (SPN) — це унікальний ідентифікатор примірника служби. SPN використовуються автентифікацією Kerberos для пов’язування екземпляра служби з обліковим записом для входу в службу. Це дозволяє клієнтській програмі запитувати, щоб служба автентифікувала обліковий запис, навіть якщо клієнт не має імені облікового запису. KRB5TGS – облікові записи служби Kerberoasting, які використовують SPN. Після ідентифікації облікового запису служби Kerberoastable (Bloodhound? Powershell Empire? – ймовірно обліковий запис служби MS SQL Server), будь-який користувач AD може запитати в нього хеш krb5tgs, який можна використати для злому пароля . Виходячи з мого порівняльного аналізу, злам KRB5TGS у 28 разів повільніше, ніж NTLM. Hashcat підтримує кілька версій хешу KRB5TGS, який можна легко ідентифікувати за числом між знаками долара в самому хеші.

13100 – Type 23 – krb5tgs

19600 – Type 17 – krb5tgs

19700 – Type 18 – krb5tgs

18200 – ASREP Type 23 – krb5asrep

KRB5TGS Тип 23 – список слів лише для людей Crackstation зі списком правил мутацій OneRuleToRuleThemAll.

Вас можуть попросити відновити пароль із автентифікації SMB (NTLMv2) із захоплення пакетів. Нижче наведено 9-кроковий процес для правильного форматування хешу.

Щоб зламати хеші Linux, ви повинні спочатку зняти їх тінь

Схоже, у Hashcat є проблеми з деякими форматами хешу zip, згенерованими з zip2john.

Ви можете виправити це, відредагувавши вміст хешу zip, щоб узгодити його з прикладом формату хешу zip, який можна знайти на сторінці прикладу hash cat:

PRINCE (PRObability INfinite Chained Elements) — утиліта hashcat для випадкового генерування ймовірних паролів:

Посилання: https://en.kali.tools/?p=1245

Атака Purple Rain використовує комбінацію Prince, словника та випадкових правил Mutation для динамічного створення нескінченних комбінацій паролів.