Програмний продукт американської компанії Acunetix, створений для тестування веб-додатків на виявлення вразливостей, який існує вже більше 13 років і використовується як великими компаніями в різних сферах діяльності, так і в особистих справах. Найкраще підходить для команд, які хочуть захистити свої веб-сайти, веб-програми та API. Acunetix автоматизує звичайне тестування для професіонала з кібербезпеки та знаходить усі типові вразливості, неправильні налаштування, слабкі місця та фільтрує типи загроз за категоріями від незначних до критичних. Acunetix використовує багатопоточний сканер, який забезпечує можливість сканування сотень тисяч сторінок без перерви. Виявлення вразливостей WordPress найвищого рівня — сканує завантаження та встановлення WordPress на наявність понад 1200 відомих уразливостей у ядрі, темах і плагінах WordPress. Простий у використанні реєстратор послідовності входів, який надає можливість автоматично сканувати складні області, захищені паролем.

Наявна можливість переглянути дані про вразливості за допомогою вбудованих інструментів керування вразливістю та швидко створити різноманітні технічні звіти та звіти про відповідність. Він працює у Windows, Linux та macOS. Продукт можна інтегрувати з низкою систем відстеження проблем, таких як Atlassian JIRA, GitHub, GitLab, Azure DevOps, Bugzilla, Mantis. Також можна інтегрувати із інструментом CI/CD Jenkins. Технологія запису макросів сканує захищені паролем сторінки та багаторівневі форми сайту. Володіє найвищим рівнем виявлення вразливостей з низьким рівнем помилкових спрацьовувань порівняно з іншими конкурентами. Надає докладний звіт, який містить виявлені вразливості, а також пропозиції щодо усунення вразливостей. Насамперед, у звіті Acunetix можна переглянути структуру сайту та всі сторінки сайту, які сканував сканер. Також Acunetix сканує односторінкові програми, веб-застосунки та складні веб-додатки. Він показує список уразливостей, а також тип уразливості у звіті. Надає пропозиції щодо усунення виявлених уразливостей. Підтримує відповідні стандарти відповідності, зокрема такі як HIPAA, ISO, NIST, OWASP Top 10, PCI DSS. Підтримує інтеграцію з брандмауерами веб-застосунків, такими як F5, Fortinet, Imperva, Citrix, AWS. Оскільки перевіряти великий обсяг коду вручну, щоб виявити всі можливі вразливості елементів, складне завдання, що потребує багато часу та безлічі знань в різних галузях, ми радимо використовувати Acunetix та надаємо покрокову інструкцію.

В даному випадку було використано локальний веб-застосунок від DVWA (Damn Vulnerable Web Application) для дослідження ПП Acunetix.

Головна сторінка ПП Acunetix:

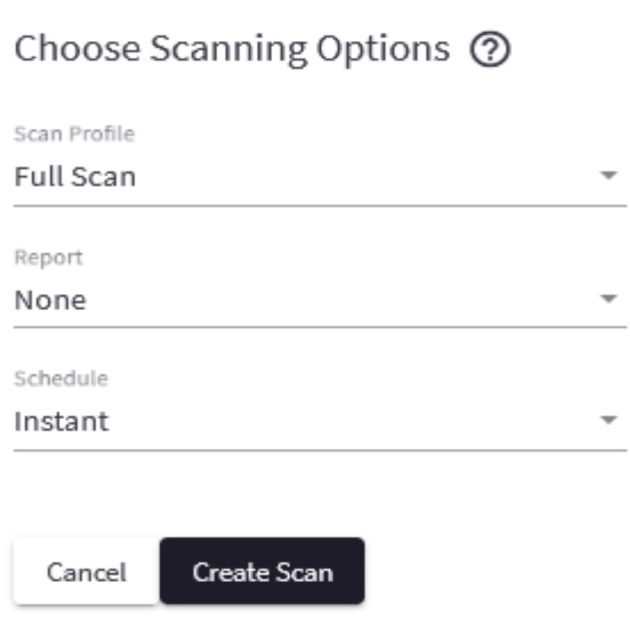

Після збереження цілі Acunetix пропонує зробити налаштування майбутнього сканування.

З головних потрібно звернути увагу, який тип сканування (Default Scan Profile) потребує ваш ТЗ від замовника

Для початку, даних налаштувань достатньо для сканування нашого веб-застосунку.

Далі пропонують підтвердити основні налаштування для сканера.

Якщо потрібно перевірити внутрішній функціонал сайту потрібно вибрати тип авторизації та ввести відповідні дані у форму.

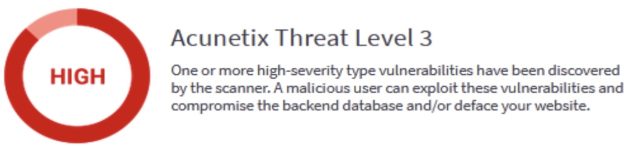

З огляду на результат сканування можна поступово аналізувати отримані дані.

Acunetix доповідає, про те що було знайдено критичні вразливості, які можуть призвести до використання кібер злочинцями. Наприклад записи користувачів сайту з бази даних або використати бекдор в коді для своїх цілей.

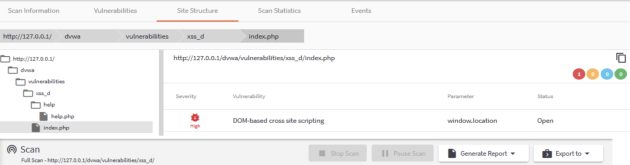

Одразу можна помітити на адресу вразливостей. Першочергове завдання було знайти вразливості за адресою http://127.0.0.1/dvwa/vulnerabilities/xss_d/, сканером було виявлено очікувані звіти про вразливості на даній сторінці веб-застосунку. Також сканер отримав звіти повідомлень від веб сервера сайту, що також являє потенційну загрозу. Натиснувши на вразливість, Acunetix надає детальний звіт даної проблеми. Почавши з опису атаки, яка була успішно застосована сканером Acunetix спостерігаємо код який було використано знаходження дір безпеки. Також було прописано теоретичну характеристику загрози в даному випадку (XSS).

Як дану загрозу може використати веб шахрай та як виправити дану вразливість.

Класифікація загрози.

Наступна вразливість була помічена сканером, як інформативна, тобто вона не представляє критичну загрозу, а тільки повідомляє про інформацію, яку може отримати кіберзлочинець.

В даному випадку, злочинець може отримати дані про версію мови, яка використовуються веб-сервером.

Наступна вразливість була помічена сканером як середньої тяжкості. Сканер доповідає, що шахраї можуть отримати інформацію про налаштування Apache та повідомляє за необхідності вимкнути цей дозвіл.

Класифікація загрози.

Тут з цікавого, сканер демонструю дерево сайту сканування та фінальний результат зі знаходженням вразливості.

Даний звіт відмінно структурований та має дані з критичними вразливостями, які були знайдені ПП Acunetix.

Продовжуємо дослідження. За приклад будемо шукати вразливість в формі авторизації. Результат сканування.

Зазначимо перед встановленням налаштувань сканування дані логіна та пароля не були занесені, це свідчить що Acunetix має свій словник з часто використовуваними слабкими паролями.

Рекомендації щодо усинення вразливості, класифікація та спроби використання зловмисником даної проблеми.

Наступна критична загроза, яку знайшов сканер це відкритий доступ до конфігурації конфіг файлу веб-сайту.

Опис вразливості повідомляє про причину знаходження даного конфіг файлу. Основна теза, що розробники або адміни сайтів створюють свідомо або несвідомо за допомогою редакторів коду бекап основного файлу конфіга веб-сайту.

Користь зловмиснику від даної вразливості полягає в інформуванні всієї основної бази знань та відповідних даних веб-сайту, що в свою чергу надає адресу серверу, ім’я та паролі від БД, порти.

Для перевірки вразливості достатньо перейти за посиланням знайденого бекап файлу та відкрити devtools в браузері далі зайти в розділ Мережа та побачити готову відповідь, яку прислав сервер нам на наш запит. Також слід зазначити що в налаштуваннях до сканування є розділ Advanced. Розділ cookies надає можливість сканувати вже з наявними даними за допомогою (кукі). Наприклад сайт має ролі користувачів та адміна, кукі користувача (юзер) буде сканувати та шукати вразливості на веб-сайті до різних розділів сайту де можливо відкритий доступ, але тільки для адмінів або для розробників.

Розділ технологій повідомляє про сканування на окрему МП веб-сайту.

Розділ заголовку буде сканувати та перевіряти вразливості з вказаними даними заголовка.